El troyano bancario Chameleon para Android ha resurgido con una nueva versión que utiliza una técnica complicada para apoderarse de los dispositivos: desactivar el desbloqueo de huellas dactilares y rostro para robar los PIN de los dispositivos.

Para ello, utiliza un truco de página HTML para obtener acceso al servicio de Accesibilidad y un método para interrumpir las operaciones biométricas para robar PIN y desbloquear el dispositivo a voluntad.

Las versiones anteriores de Chameleon detectadas en abril de este año se hacían pasar por agencias gubernamentales australianas, bancos y el intercambio de criptomonedas CoinSpot, realizando registros de teclas, inyección de superposición, robo de cookies y robo de SMS en dispositivos comprometidos.

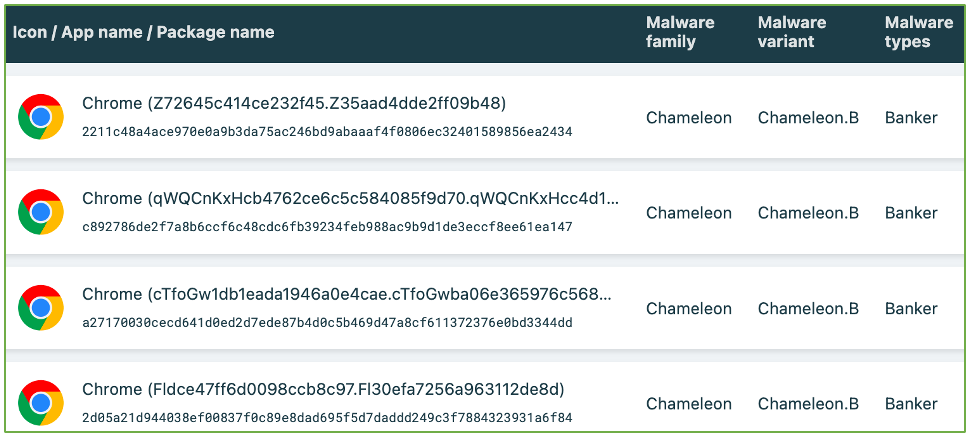

Los investigadores de ThreatFabric, que han estado siguiendo el malware, informan que actualmente se distribuye a través del servicio Zombinder , haciéndose pasar por Google Chrome.

Zombinder "pega" malware a aplicaciones legítimas de Android para que las víctimas puedan disfrutar de la funcionalidad completa de la aplicación que pretendían instalar, lo que hace menos probable que sospechen que se está ejecutando un código peligroso en segundo plano.

La plataforma afirma que sus paquetes maliciosos son indetectables en tiempo de ejecución, evitando las alertas de Google Protect y evadiendo cualquier producto antivirus que se ejecute en el dispositivo infectado.

Nuevas funciones de Camaleón

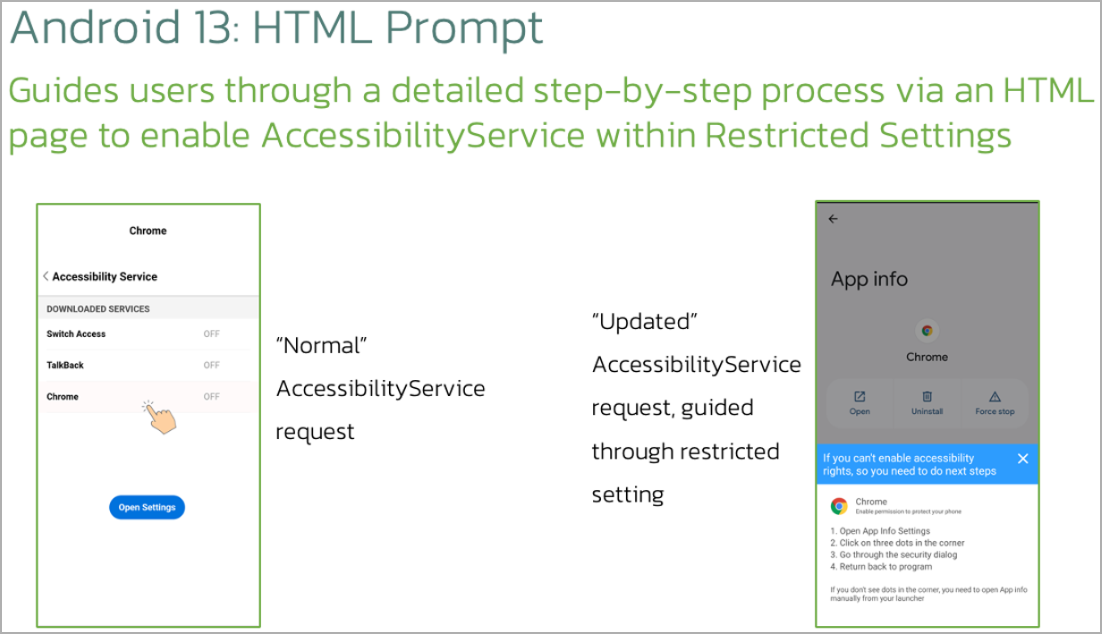

La primera característica nueva vista en la última variante de Chameleon es la capacidad de mostrar una página HTML en dispositivos con Android 13 y versiones posteriores, lo que solicita a las víctimas que le den permiso a la aplicación para usar el servicio de Accesibilidad.

Android 13 y versiones posteriores están protegidos por una función de seguridad llamada "Configuración restringida", que bloquea la aprobación de permisos peligrosos como Accesibilidad, que el malware puede aprovechar para robar contenido en pantalla, otorgarse permisos adicionales y realizar gestos de navegación.

Cuando Chameleon detecta Android 13 o 14 al iniciarse, carga una página HTML que guía al usuario a través de un proceso manual para habilitar la accesibilidad de la aplicación, sin pasar por la protección del sistema.

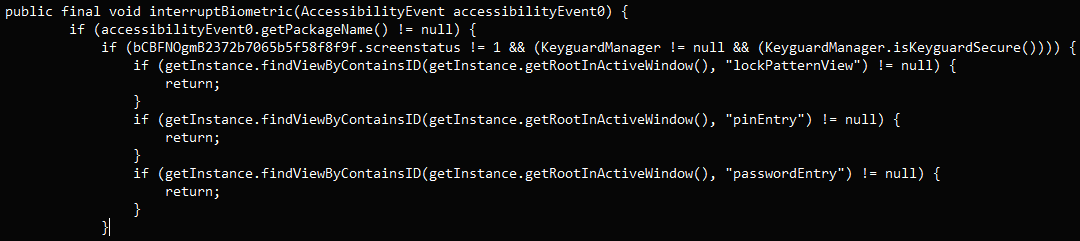

La segunda característica nueva notable es la capacidad de interrumpir las operaciones biométricas en el dispositivo, como huellas dactilares y desbloqueo facial, mediante el uso del servicio de Accesibilidad para forzar un retorno a la autenticación con PIN o contraseña.

El malware captura los PIN y contraseñas que ingresa la víctima para desbloquear su dispositivo y luego puede usarlos para desbloquear el dispositivo a voluntad y realizar actividades maliciosas ocultas a la vista.

Finalmente, ThreatFabric informa que Chameleon ha agregado programación de tareas a través de la API AlarmManager para gestionar los períodos de actividad y definir el tipo de actividad.

Dependiendo de si la accesibilidad está habilitada o deshabilitada, el malware se adapta para lanzar ataques de superposición o realizar una recopilación de datos de uso de la aplicación para decidir el mejor momento para la inyección.

"Estas mejoras elevan la sofisticación y adaptabilidad de la nueva variante Chameleon, convirtiéndola en una amenaza más potente en el panorama en constante evolución de los troyanos bancarios móviles", advierte ThreatFabric.

Para mantener a raya la amenaza Chameleon, evite obtener APK (archivos de paquetes de Android) de fuentes no oficiales, ya que este es el principal método de distribución del servicio Zombinder.

Además, asegúrese de que Play Protect esté habilitado en todo momento y ejecute análisis periódicos para asegurarse de que su dispositivo esté libre de malware y adware.

0 Comentarios