En este blog se analiza un nuevo caso de phishing, (se recomienda leer el caso de phishing 1) en la cual se utiliza la misma estrategia por parte del estafador, un email con alto sentido de urgencia.

*Se recomienda no acceder a la url expuesta.

Indicadores de Phishing en el Correo Electrónico

1. Remitente Sospechoso: El correo proviene de una dirección no oficial: peque_et@hotmail.com. Las instituciones legítimas utilizan dominios oficiales (por ejemplo, @bancolombia.com.co). Esta discrepancia es una señal clara de alerta.

2. Urgencia y amenaza: El mensaje menciona una compra no reconocida y sugiere que el destinatario debe actuar rápidamente para cancelarla. Los correos de phishing a menudo crean un sentido de urgencia para presionar a las víctimas a que hagan clic en enlaces o proporcionen información personal sin pensarlo.

3. Enlace sospechoso: El enlace proporcionado (comprasv.weebly.com) es un indicativo de alerta. Los estafadores frecuentemente utilizan URLs que parecen legítimas pero que redirigen a sitios fraudulentos. Es crucial verificar la URL antes de hacer clic, ya que puede estar diseñada para robar información.

4. Errores gramaticales y ortográficos: Aunque el mensaje no presenta errores evidentes en el texto proporcionado, los correos electrónicos de phishing suelen contener errores gramaticales o de redacción. Esto puede ser un signo de falta de profesionalismo y autenticidad.

5. Solicitudes de información personal: El correo implica que el destinatario debe actuar para cancelar una compra, lo que puede ser una táctica para obtener información personal o financiera. Las empresas legítimas no solicitan información sensible por correo electrónico.

6. Falta de personalización: El mensaje utiliza un saludo genérico y no se dirige al destinatario por su nombre, lo cual es común en correos electrónicos de phishing. Las organizaciones legítimas suelen personalizar sus comunicaciones.

Dado el análisis anterior, es altamente recomendable no hacer clic en ningún enlace ni proporcionar información personal en respuesta a este correo electrónico. En caso de duda, lo mejor es contactar directamente a la institución financiera utilizando canales oficiales para verificar la autenticidad del mensaje. Mantenerse alerta ante estos signos es esencial para protegerse contra intentos de fraude.

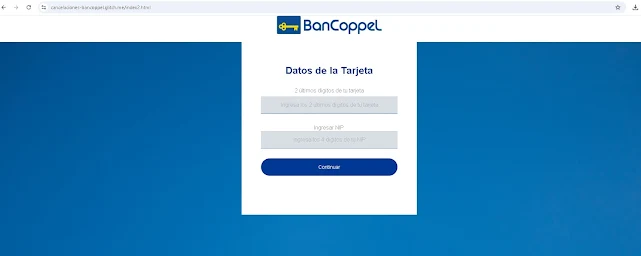

Continuando con el análisis, al ingresar al enlace se direcciona al usuario a una página, pero en este caso no existe concordancia, ya que inicialmente se notificaba una compra por Bancolombia, pero la página que se muestra está suplantando a BanCoppel.

Figura 1. Página web fraudulenta

Nuevamente utilizan un sitio creado en weebly para tratar de engañar a los usuarios, para continuar con el análisis se hace clic en continuar y se redirige al usuario a la siguiente página:

Figura 2. Página solicitando datos personales

Esta nueva página ya no se encuentra creada en weebly, ahora utilizan Glitch e incluye un mecanismo para recopilar información de los usuarios que acceden a la página. Aquí te explico cómo lo hace y qué tipo de información se está recopilando:

Mecanismos de Recopilación de Información

1. Recopilación de Datos Geográficos

El script de JavaScript que utiliza jQuery realiza una llamada a la API de ipinfo.io para obtener información sobre la ubicación del usuario:

javascript

$.getJSON("https://ipinfo.io", function (response) {

$("#address").html("" + response.city + ", " + response.country);

});

Datos Recopilados: Este script obtiene la ciudad y el país del usuario basado en su dirección IP.

Uso: La información se muestra en un elemento HTML con el ID address, aunque está oculto (hidden). Esto podría ser utilizado para personalizar la experiencia del usuario o para fines analíticos.

2. Formulario de Entrada

El formulario en la página permite a los usuarios ingresar su información personal:

Número de Celular: Se solicita un número celular que debe tener exactamente 10 dígitos.

Fecha de Nacimiento: Se solicita la fecha de nacimiento del usuario.

Número de Cliente o Tarjeta: Se pide un número adicional relacionado con BanCoppel.

Estos datos se envían cuando el usuario presiona el botón "Continuar". Sin embargo, el atributo action="#" en el formulario sugiere que no hay una URL específica a la que se envíen los datos, lo que significa que el procesamiento real de esta información no está definido en el código proporcionado.

Para continuar se digita en número de celular 0000000000 ya que el campo está validado para aceptar solamente números y con un máximo de 10 dígitos, en la fecha de nacimiento se ingresa 01/01/2006, luego en tarjeta 1234567891011121 (16 dígitos) clic en continuar.

Figura 3. Página solicitando datos personales

En la siguiente página solicita los datos de la tarjeta, a diferencia del caso anterior, aquí el atacante está solicitando más datos e información de la víctima, se proporcionan datos aleatorios y continuar.

Figura 4. Solicitud código de verificación

Por último, cuando se ingresa un código de 6 dígitos se muestra lo siguiente:

Figura 5. Verificación del código

La página hace la simulación de verificación del código de seis dígitos enviado, sin embargo lo que sucede tras esta simulación es que el atacante estará tratando de acceder a la cuenta y cambiar los datos de acceso para que el usuario legitimo no pueda monitorear las transacciones que van a realizar.

Autor: Fredy Avila

Síguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios