Se ha descubierto que el ransomware Ako se distribuye a través de archivos adjuntos de spam malintencionados que pretenden ser un acuerdo solicitado.

La semana pasada informamos sobre el ransomware Ako y cómo se dirigía a las empresas con la intención de cifrar toda su red. En ese momento, no se sabía cómo se distribuía y cuando le preguntamos a los operadores de ransomware nos dijeron que era un "secreto".

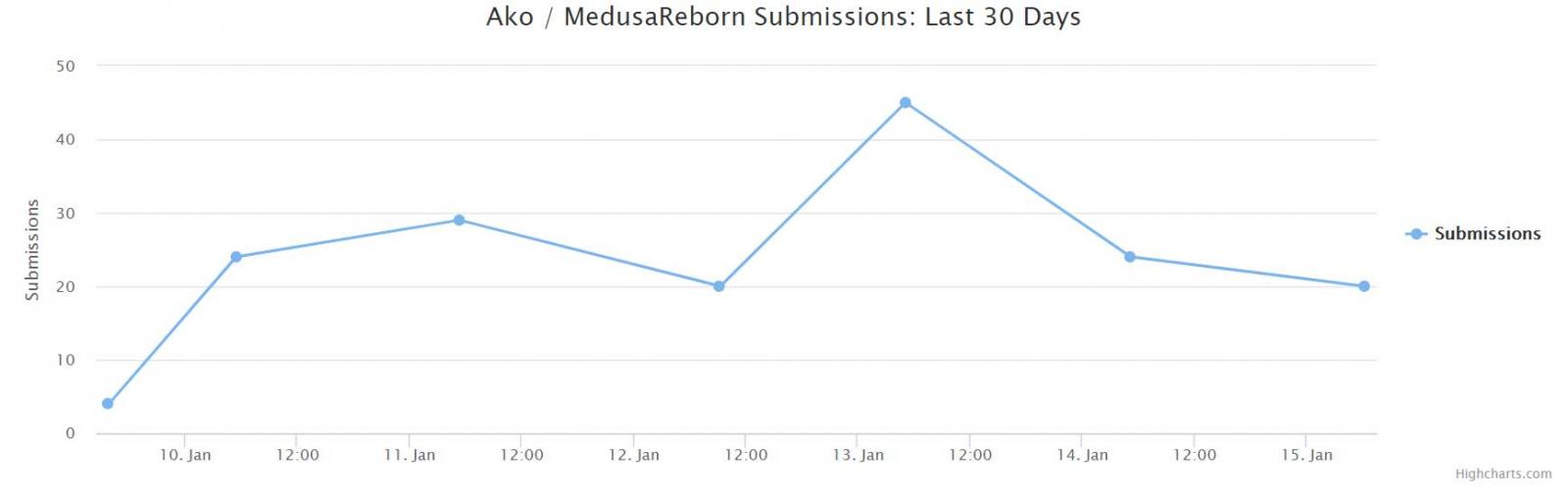

Desde entonces, el sitio de identificación de ransomware ID-Ransomware ha visto una cantidad cada vez mayor de víctimas.

Desde entonces, el sitio de identificación de ransomware ID-Ransomware ha visto una cantidad cada vez mayor de víctimas.

David Pickett, analista sénior de ciberseguridad en AppRiver, se comunicó ayer con BleepingComputer para decirnos que su compañía vio que el ransomware Ako se distribuía por correo electrónico.

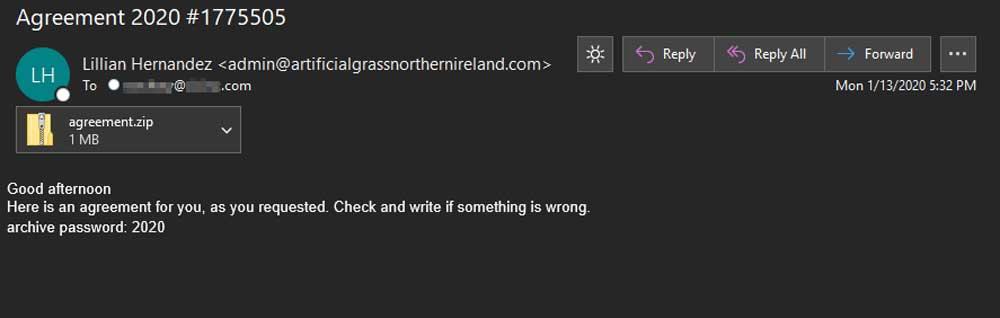

Estos correos electrónicos pretenden contener un acuerdo solicitado por el destinatario y utilizan asuntos de correo tales como "Acuerdo 2020 # 1775505".

Estos correos electrónicos pretenden contener un acuerdo solicitado por el destinatario y utilizan asuntos de correo tales como "Acuerdo 2020 # 1775505".

Se adjunta a estos correos electrónicos un archivo zip protegido por contraseña llamado Agreement.zip con la contraseña '2020' que se proporciona en el correo electrónico.

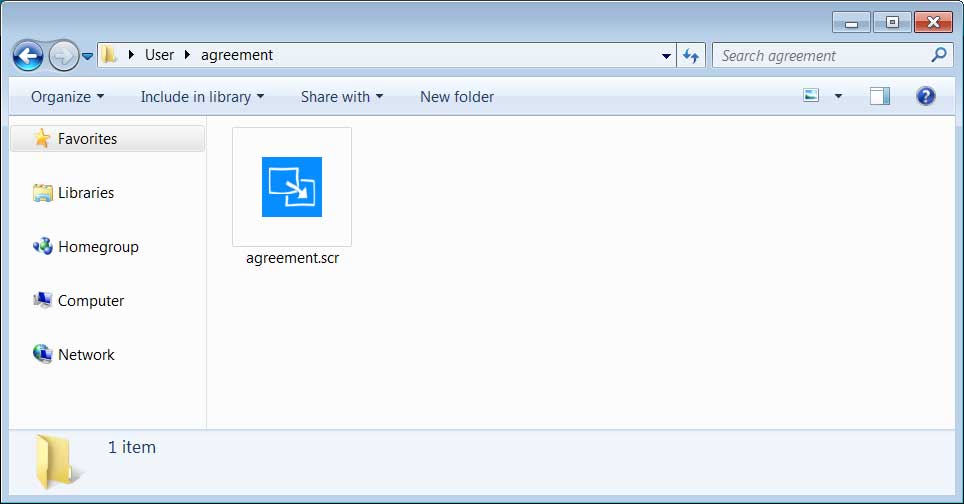

El archivo extraído contendrá un ejecutable renombrado como Agreement.scr que cuando se ejecute instalará el ransomware.

El archivo extraído contendrá un ejecutable renombrado como Agreement.scr que cuando se ejecute instalará el ransomware.

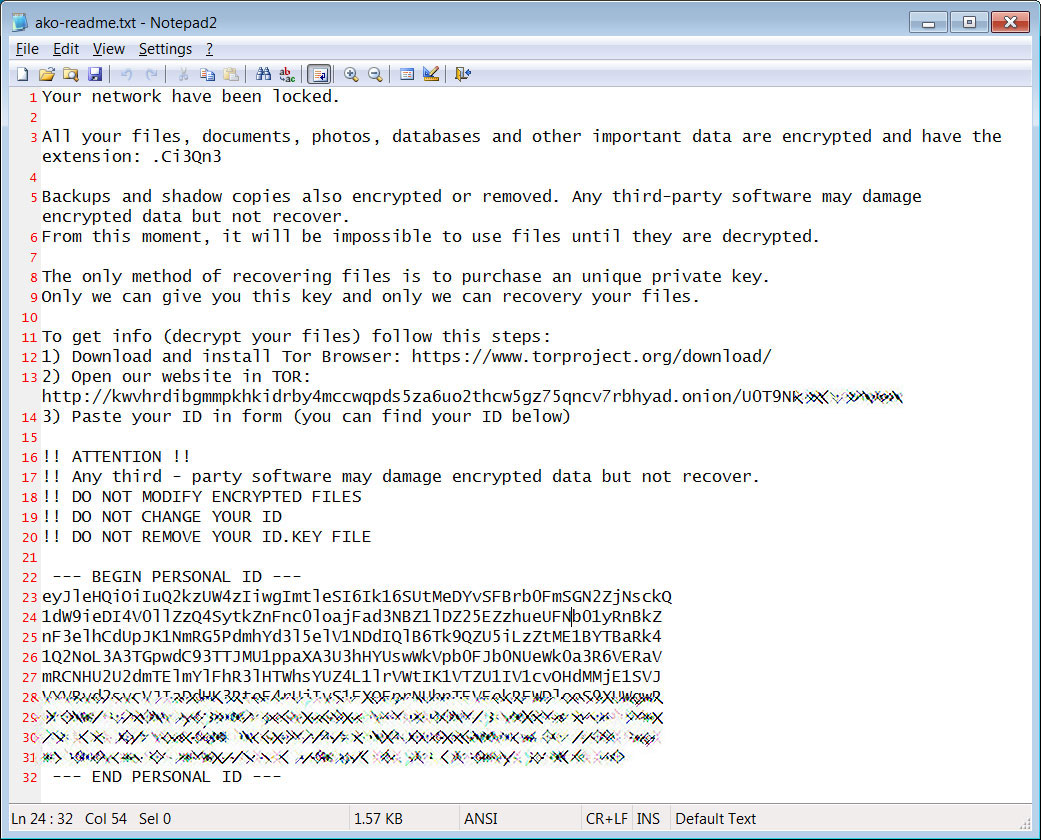

Como se muestra en este informe de JoeSandbox, cuando se ejecuta Ako, cifrará los archivos de la víctima y los dejará con una nota de rescate llamada ako-readme.txt.

Como el spam se está utilizando para difundir el ransomware Ako, todos deben recibir capacitación sobre cómo identificar correctamente el correo electrónico malicioso y no abrir ningún archivo adjunto sin confirmar primero a quién y por qué se enviaron.

Esto es especialmente cierto para los archivos adjuntos de correo electrónico que están en archivos protegidos con contraseña, ya que se usan comúnmente para evitar ser detectados por pasarelas de correo electrónico seguras y software antivirus.

Esto es especialmente cierto para los archivos adjuntos de correo electrónico que están en archivos protegidos con contraseña, ya que se usan comúnmente para evitar ser detectados por pasarelas de correo electrónico seguras y software antivirus.

No olvides Compartir...

0 Comentarios