Resulta que la amenaza del enorme malware de botnet VPNFilter que se descubrió a fines del mes pasado está más allá de lo que inicialmente pensamos.

Investigadores de seguridad de la inteligencia cibernética Talos de Cisco descubrieron hoy más detalles sobre el malware VPNFilter, una pieza avanzada de malware IoT botnet que infectó a más de 500,000 enrutadores en al menos 54 países, permitiendo a los atacantes espiar a los usuarios y realizar operaciones cibernéticas destructivas.

Inicialmente, se creía que el malware se enfoca en los enrutadores y el almacenamiento conectado a la red de Linksys, MikroTik, NETGEAR y TP-Link, pero un análisis más profundo realizado por investigadores revela que VPNFilter también afecta dispositivos fabricados por ASUS, D- Enlace, Huawei, Ubiquiti, QNAP, UPVEL y ZTE.

"En primer lugar, hemos determinado que este actor está siendo blanco de este tipo de ataques, incluidos algunos de proveedores que son nuevos en la lista de objetivos. Estos nuevos proveedores sí lo son. También se descubrieron nuevos dispositivos de Linksys, MikroTik, Netgear y TP-Lin," el los investigadores dicen.

Para secuestrar dispositivos fabricados por proveedores afectados mencionados anteriormente, el malware simplemente se basa en vulnerabilidades conocidas públicamente o usa credenciales predeterminadas, en lugar de explotar las vulnerabilidades de día cero.

VPNFilter 'ssler' - Módulo de ataque del hombre en el medio

Además de esto, los investigadores compartieron detalles técnicos sobre un nuevo módulo de etapa 3, llamado "ssler", que es un analizador de paquetes de red avanzado que, si está instalado, permite a los atacantes interceptar el tráfico de red que pasa a través de un enrutador infectado y entregar cargas maliciosas usando el ataque hombre en el medio.

"El módulo Ssler proporciona exfiltración de datos y capacidades de inyección de JavaScript mediante la interceptación de todo el tráfico que pasa a través del dispositivo destinado para el puerto 80", dicen los investigadores.Este módulo de tercera etapa también hace que el malware sea capaz de mantener una presencia persistente en un dispositivo infectado, incluso después de un reinicio.

El módulo ssler ha sido diseñado para entregar cargas útiles maliciosas personalizadas para dispositivos específicos conectados a la red infectada utilizando una lista de parámetros, que define el comportamiento del módulo y los sitios web a los que se debe orientar.

Estos parámetros incluyen configuraciones para definir la ubicación de una carpeta en el dispositivo donde se deben almacenar los datos robados, la dirección IP de origen y de destino para crear reglas de iptable, así como también la URL específica de la inyección de JavaScript.

Para configurar el rastreo de paquetes para todas las solicitudes web salientes en el puerto 80, el módulo configura las iptables del dispositivo inmediatamente después de su instalación para redirigir todo el tráfico de red destinado para el puerto 80 a su servicio local escuchando en el puerto 8888.

"Para garantizar que estas reglas no se eliminen, ssler las elimina y luego las vuelve a agregar aproximadamente cada cuatro minutos", explican los investigadores.

Para dirigirse a las solicitudes HTTPS, el módulo ssler también realiza un ataque SSLStrip, es decir, degrada las conexiones HTTPS a HTTP, forzando a los navegadores web víctimas a comunicarse a través de texto plano HTTP.

VPNFilter 'dstr' - Módulo de destrucción de dispositivosVPNFilter también tiene una capacidad destructiva (módulo dstr) que se puede utilizar para inutilizar un dispositivo infectado mediante la eliminación de los archivos necesarios para el funcionamiento normal del dispositivo.

El malware activa un killswitch para enrutadores, donde primero se suicida, antes de eliminar el resto de los archivos en el sistema [llamado vpnfilter, security y tor], posiblemente en un intento de ocultar su presencia durante el análisis forense.

Esta capacidad se puede activar en máquinas de víctimas individuales o en masa, lo que podría cortar el acceso a Internet para cientos de miles de víctimas en todo el mundo.

Simplemente reiniciar su enrutador no es suficiente

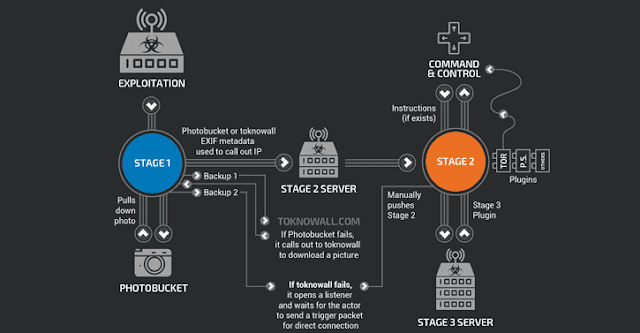

A pesar de la incautación por el FBI de un servidor de comando y control clave justo después del descubrimiento de VPNFilter, el botnet aún permanece activo, debido a su diseño versátil y de múltiples etapas.

La etapa 1 del malware puede sobrevivir a un reinicio, ganando un punto de apoyo constante en el dispositivo infectado y permitiendo el despliegue de malware en etapas 2 y 3. Por lo tanto, cada vez que se reinicia un dispositivo infectado, las etapas 2 y 3 se vuelven a instalar en el dispositivo.

Fuente: https://thehackernews.com/

0 Comentarios