Project Zero, el equipo de búsqueda de errores de 0day de Google, reveló una campaña de piratería coordinada por "un actor altamente sofisticado" y dirigida a usuarios de Windows y Android con exploits zero-day y n-day.

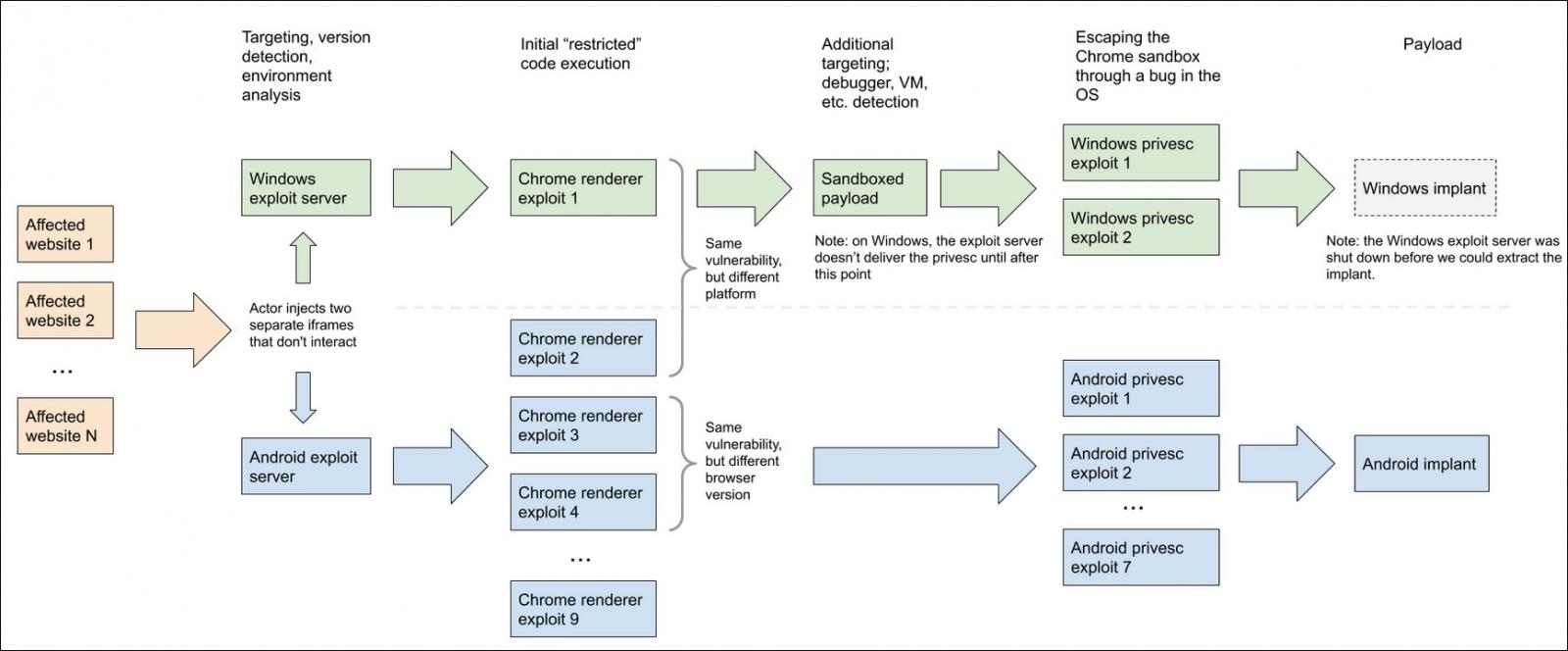

El equipo de Project Zero, en colaboración con el Grupo de Análisis de Amenazas de Google (TAG), descubrió un watering hole attack utilizando dos servidores de exploits a principios de 2020, cada uno de ellos utilizando cadenas de exploits independientes para comprometer objetivos potenciales.

"Estos explotan cadenas están diseñadas para la eficiencia y la flexibilidad a través de su modularidad," Proyecto Cero dijo después de analizar durante varios meses.

"Son un código complejo y bien diseñado con una variedad de métodos de explotación novedosos, registros maduros, técnicas de posexplotación sofisticadas y calculadas, y grandes volúmenes de comprobaciones de antianálisis y focalización. Creemos que equipos de expertos han diseñado y desarrollado estos explotar cadenas ".

Los investigadores de Project Zero pudieron recopilar una gran cantidad de información de los dos servidores de exploits, que incluyen:

- El renderizador explota cuatro errores en Chrome, uno de los cuales todavía era un día 0 en el momento del descubrimiento.

- Dos exploits de escape de sandbox que abusan de tres vulnerabilidades de día cero en Windows.

- Un "kit de escalada de privilegios" compuesto por exploits de n días conocidos públicamente para versiones anteriores de Android.

Uno de los servidores de exploits utilizados en esas operaciones de piratería se utilizó para apuntar a los usuarios de Windows, mientras que el otro intenta específicamente comprometer los dispositivos Android.

En ambos casos, los atacantes hicieron uso de exploits de Chrome para ejecutar de forma remota código malicioso en la ejecución remota de código de los dispositivos de los objetivos, zero-days para dispositivos Windows y n-day para Android.

Si bien no se utilizaron días cero de Android en la cadena de exploits de Android, "[b] asado en la sofisticación del actor, creemos que es probable que tuvieran acceso a días 0 de Android, pero no descubrimos ninguno en nuestro análisis". Project Zero dijo.

"Dejando de lado la explotación, la modularidad de las cargas útiles, las cadenas de explotación intercambiables, la tala, la focalización y la madurez de la operación de este actor los distinguen", agregó Project Zero.

"Esperamos que al compartir esta información públicamente, continuemos cerrando la brecha de conocimiento entre la explotación privada (lo que los equipos de explotación con recursos suficientes están haciendo en el mundo real) y lo que se conoce públicamente".

Los cuatro días cero explotados en estos ataques y parcheados el año pasado son:

- CVE-2020-6418 - Vulnerabilidad de Chrome en TurboFan (corregido en febrero de 2020)

- CVE-2020-0938 - Vulnerabilidad de fuentes en Windows (corregido en abril de 2020)

- CVE-2020-1020 - Vulnerabilidad de fuentes en Windows (corregido en abril de 2020)

- CVE-2020-1027 - Vulnerabilidad de CSRSS de Windows (corregida en abril de 2020)

Los tres días cero de Windows fueron abordados por Microsoft en el martes de parches de abril de 2020 , mientras que el día cero de Chrome fue parcheado por Google en febrero de 2020 con el lanzamiento de Chrome 80.0.3987.122 después de descubrir un exploit en la naturaleza.

El equipo de Project Zero también publicó informes separados sobre el "error infinito" de Chrome que se usa para apuntar a los usuarios de Android, las cadenas de exploits de Chrome , Android y Windows , así como el procedimiento de post-explotación utilizado en dispositivos Android rooteados y comprometidos, como se observa en los ataques.

Fuente: https://thehackernews.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios