Los actores de amenazas ahora están instalando un nuevo ransomware llamado 'DEARCRY' después de piratear los servidores de Microsoft Exchange utilizando las vulnerabilidades de ProxyLogon reveladas recientemente.

Desde que Microsoft reveló a principios de este mes que los actores de amenazas estaban comprometiendo los servidores de Microsoft Exchange utilizando nuevas vulnerabilidades de ProxyLogon de día cero , una preocupación importante ha sido cuándo los actores de amenazas lo usarían para implementar ransomware.

Desafortunadamente, esta noche nuestros temores se hicieron realidad y los actores de amenazas están utilizando las vulnerabilidades para instalar el ransomware DearCry.

Los ataques comenzaron el 9 de marzo

Según Michael Gillespie , el creador del sitio de identificación de ransomware ID-Ransomware , a partir del 9 de marzo, los usuarios comenzaron a enviar una nueva nota de rescate y archivos cifrados a su sistema.

Después de revisar los envíos, Gillespie descubrió que los usuarios enviaban casi todos desde servidores de Microsoft Exchange.

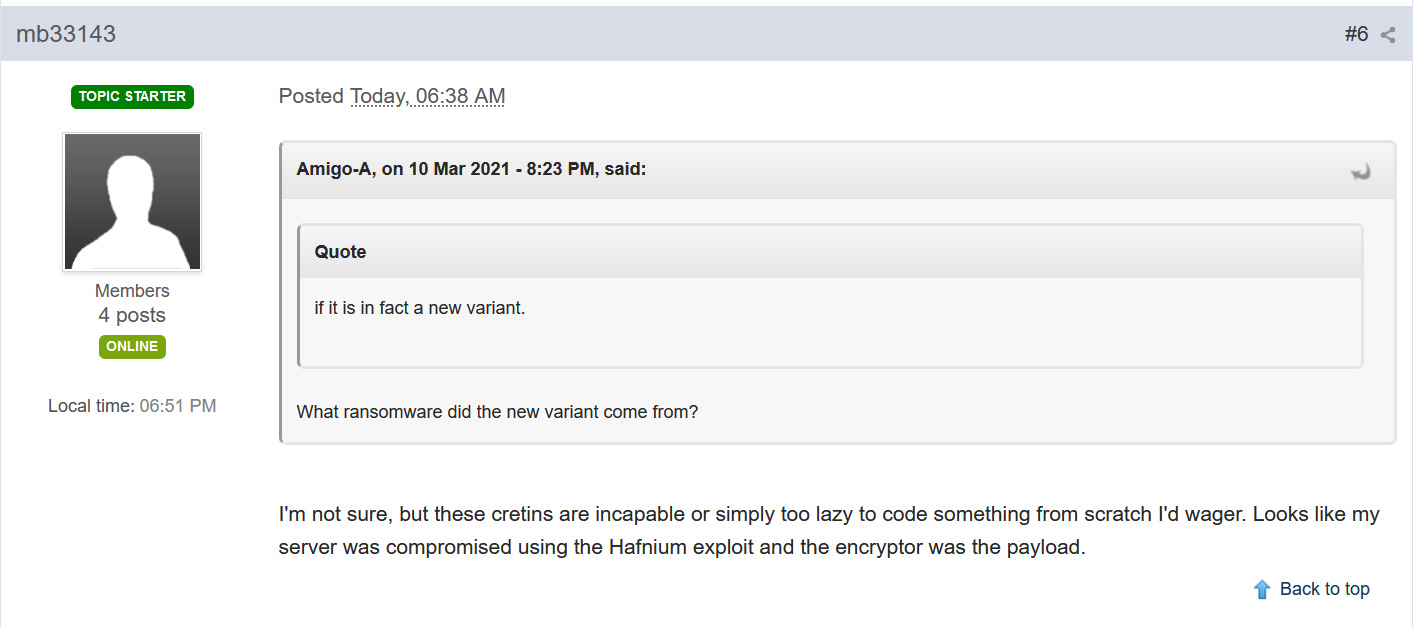

El 9 de marzo, una víctima también creó un tema de foro en los foros de BleepingComputer donde afirman que su servidor Microsoft Exchange estaba comprometido usando las vulnerabilidades de ProxyLogon, siendo el ransomware DearCry la carga útil.

Después de que dimos la noticia sobre este ataque, el investigador de seguridad de Microsoft Phillip Misner confirmó que DearCry, o lo que ellos llaman DoejoCrypt , se instala en ataques operados por humanos utilizando los nuevos exploits de Microsoft Exchange.

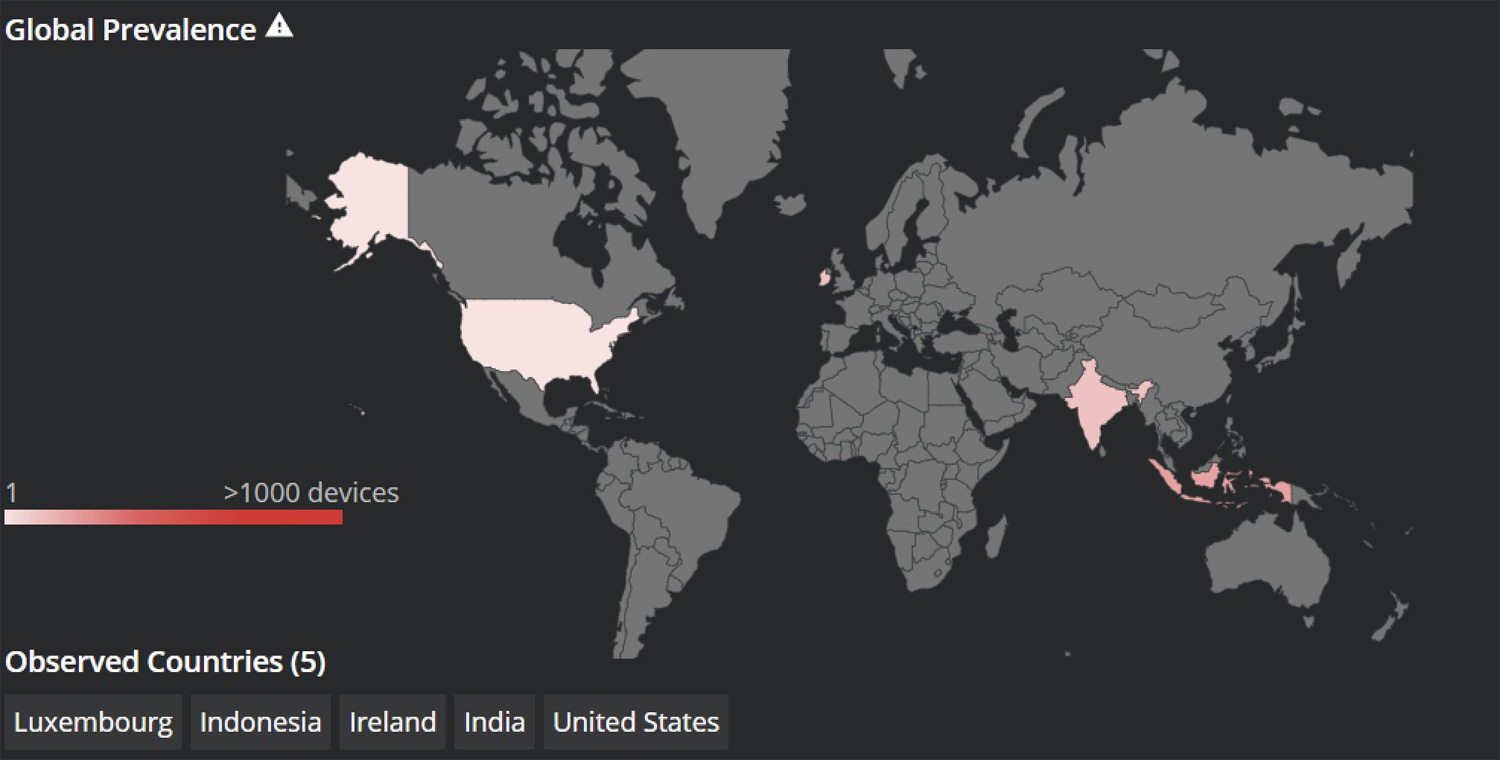

Hoy, el jefe de investigaciones cibernéticas de McAfee, John Fokker, le dijo a BleepingComputer que están viendo víctimas en Estados Unidos, Luxemburgo, Indonesia, Irlanda, India y Alemania.

Fuente: McAfee Insights

Si bien las detecciones aún son bajas, Fokker afirma que las detecciones continúan creciendo.

Los proveedores de antivirus están detectando DearCry utilizando una variedad de detecciones genéricas de ransomware. A continuación, enumeramos las detecciones más específicas:

- Ransomware / Win.DoejoCrypt [ AhnLab ]

- Win32 / Filecoder.DearCry.A [ ESET ]

- Win32.Trojan-Ransom.DearCry.B [ GDATA ]

- Ransom-DearCry [ McAfee ]

- Rescate: Win32 / DoejoCrypt.A [ Microsoft ]

- Ransom.DearCry [ Rising ]

- Ransom / W32.DearCry [ TACHYON ]

- Ransom.Win32.DEARCRY [ TrendMicro ]

- W32.Ransomware.Dearcry [ Webroot ]

Cómo el ransomware DearCry cifra las computadoras

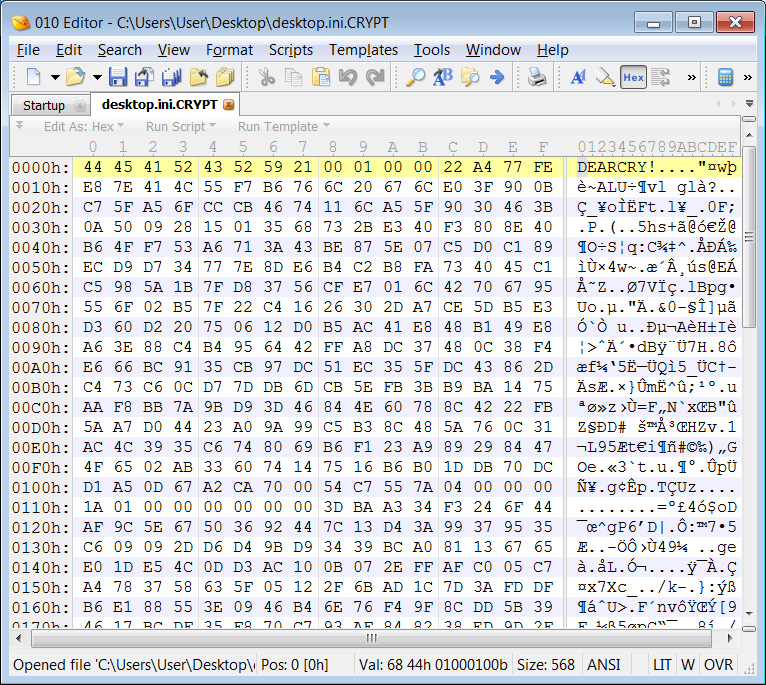

MalwareHunterTeam pudo encontrar tres muestras de este ransomware en VirusTotal [ 1 , 2 , 3 ], con hash adicionales a continuación, todos los cuales son ejecutables compilados por MingW. El analizado por BleepingComputer incluye la siguiente ruta PDB:

C:\Users\john\Documents\Visual Studio 2008\Projects\EncryptFile -svcV2\Release\EncryptFile.exe.pdbCuando se inicie, el ransomware DearCry creará un servicio de Windows llamado 'msupdate' que se inicia para realizar el cifrado. Este servicio de Windows se elimina posteriormente cuando finaliza el proceso de cifrado.

El ransomware ahora comenzará a cifrar archivos en la computadora si coinciden con las siguientes extensiones:

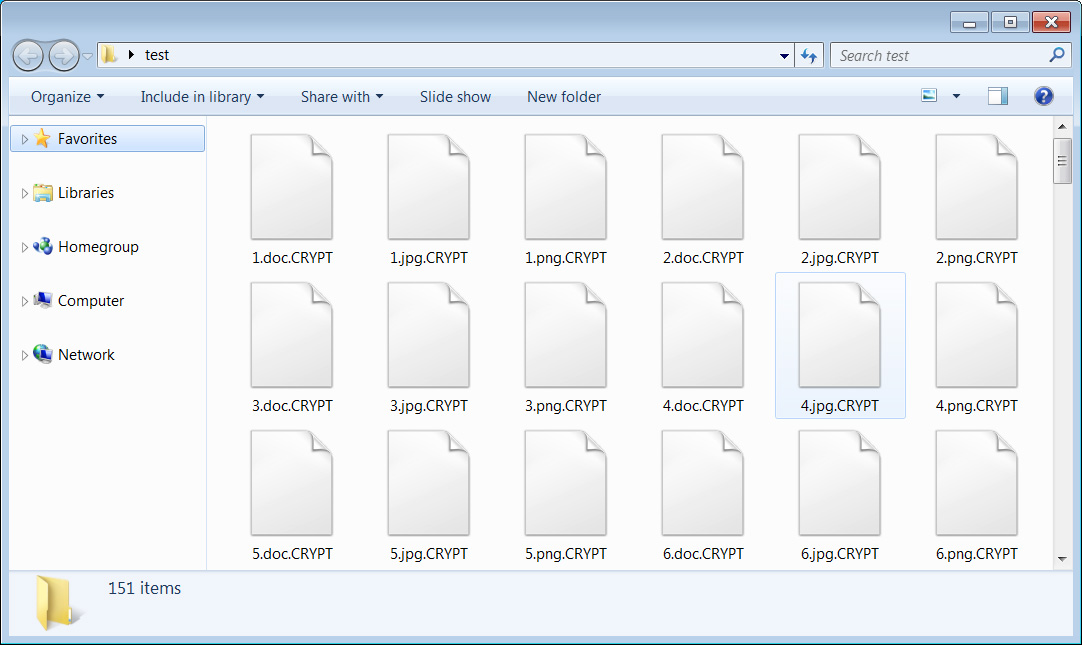

.TIF .TIFF .PDF .XLS .XLSX .XLTM .PS .PPS .PPT .PPTX .DOC .DOCX .LOG .MSG .RTF .TEX .TXT .CAD .WPS .EML .INI .CSS .HTM .HTML .XHTML .JS .JSP .PHP .KEYCHAIN .PEM .SQL .APK .APP .BAT .CGI .ASPX .CER .CFM .C .CPP .GO .CONFIG .PL .PY .DWG .XML .JPG .BMP .PNG .EXE .DLL .CAD .AVI .H.CSV .DAT .ISO .PST .PGD .7Z .RAR .ZIP .ZIPX .TAR .PDB .BIN .DB .MDB .MDF .BAK .LOG .EDB .STM .DBF .ORA .GPG .EDB .MFSAl cifrar archivos, agregará la extensión .CRYPT al nombre del archivo, como se muestra a continuación.

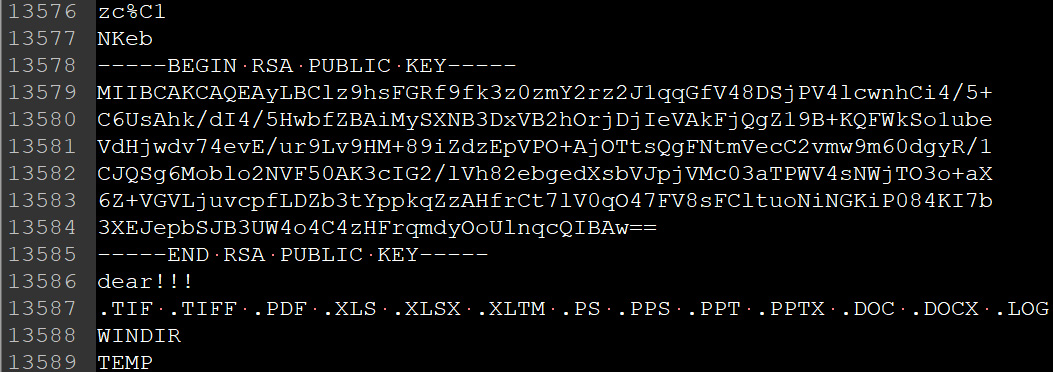

Integrada en cada muestra de DearCry hay una clave pública RSA-2048.

Gillespie le dijo a BleepingComputer que el ransomware usa AES-256 para cifrar los archivos y la clave pública RSA-2048 para cifrar la clave AES. El ransomware también antepondrá el mensaje "¡DEARCRY!" cadena al principio de cada archivo cifrado.

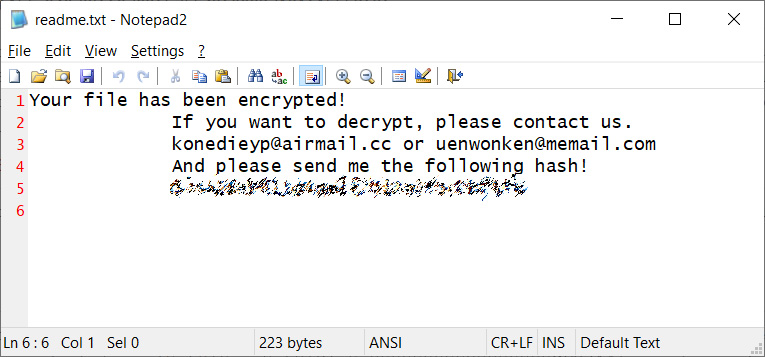

Cuando termine de cifrar la computadora, el ransomware creará una nota de rescate simple llamada 'readme.txt' en el escritorio de Windows. Esta nota de rescate contiene dos direcciones de correo electrónico para los actores de la amenaza y un hash único, que según Gillespie es un hash MD4 de la clave pública RSA incrustada en el malware.

Para al menos una de las víctimas, el grupo de ransomware exigió un rescate de $ 16,000.

Desafortunadamente, el ransomware no parece tener ninguna debilidad que permita a las víctimas recuperar sus archivos de forma gratuita.

¡Parche ahora!

Según los nuevos datos compartidos por la firma de ciberseguridad Palo Alto Networks con BleepingComputer, se han parcheado decenas de miles de servidores Microsoft Exchange durante los últimos tres días.

Desafortunadamente, Palo Alto Networks afirma que todavía hay aproximadamente 80.000 servidores más antiguos que no pueden aplicar directamente las actualizaciones de seguridad recientes.

“Nunca había visto tasas de parches de seguridad tan altas para ningún sistema, y mucho menos para uno tan ampliamente implementado como Microsoft Exchange”, dijo Matt Kraning, director de tecnología de Cortex en Palo Alto Networks . “Aún así, instamos a las organizaciones que ejecutan todas las versiones de Exchange a asumir que se vieron comprometidas antes de parchear sus sistemas, porque sabemos que los atacantes estaban explotando estas vulnerabilidades de día cero en la naturaleza durante al menos dos meses antes de que Microsoft lanzara los parches el 2 de marzo. "

Se recomienda encarecidamente a todas las organizaciones que apliquen los parches lo antes posible y que creen copias de seguridad sin conexión de sus servidores Exchange.

No solo para proteger sus buzones de correo contra robos, sino también para evitar que se cifren.

IOC de DearCry / DoejoCrypt

Hash asociados de DearCry:

SHA256: 2b9838da7edb0decd32b086e47a31e8f5733b5981ad8247a2f9508e232589bff

SHA256: e044d9f2d0f1260c3f4a543a1e67f33fcac265be114a1b135fd575b860d2b8c6

SHA256: feb3e6d30ba573ba23f3bd1291ca173b7879706d1fe039c34d53a4fdcdf33ede

SHA256: FDEC933CA1DD1387D970EEEA32CE5D1F87940DFB6A403AB5FC149813726CBD65

SHA256: 10BCE0FF6597F347C3CCA8363B7C81A8BFF52D2FF81245CD1E66A6E11AEB25DANombres de archivo de DearCry asociados:

readme.txtCorreos electrónicos de DearCry asociados:

konedieyp@airmail.cc

uenwonken@memail.comTexto de la nota de rescate DearCry:

Your file has been encrypted!

If you want to decrypt, please contact us.

konedieyp@airmail.cc or uenwonken@memail.com

And please send me the following hash!

[victim id]

Actualización 11/03/21: artículo actualizado después de la confirmación de Microsoft de que está instalado a través de vulnerabilidades de ProxyLogon. Se agregó una lista de extensiones específicas e información de mapas de calor / víctimas de McAfee.

Actualización 12/03/21 : Se agregó información de detección de AV.

Actualización 13/03/21: sección de IOC agregada

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios