Las credenciales de inicio de sesión de 1,3 millones de servidores de escritorio remoto de Windows actuales e históricamente comprometidos han sido filtrados por UAS, el mayor mercado de piratas informáticos para credenciales RDP robadas.

Con esta filtración masiva de credenciales de acceso remoto comprometidas, los investigadores, por primera vez, pueden vislumbrar una dinámica economía del ciberdelito y pueden usar los datos para atar cabos sueltos en ciberataques anteriores.

Los administradores de red también se beneficiarán de un nuevo servicio lanzado por la firma de ciberseguridad Advanced Intel llamado RDPwned que permite a las organizaciones verificar si sus credenciales RDP se han vendido en el mercado.

¿Qué tiene de especial RDP?

El Protocolo de escritorio remoto (RDP) es una solución de acceso remoto de Microsoft que permite a los usuarios acceder de forma remota a las aplicaciones y el escritorio de un dispositivo Windows como si estuvieran sentados frente a la computadora.

Debido a su uso frecuente en redes corporativas, los ciberdelincuentes han construido una economía próspera en torno a la venta de credenciales robadas para servidores RDP.

Si bien puede pensar que el acceso a una red corporativa sería costoso, la realidad es que los actores de amenazas venden cuentas de escritorio remoto por tan solo $ 3 y, por lo general, no más de $ 70.

Una vez que un actor de amenazas obtiene acceso a una red, puede realizar una variedad de actividades maliciosas. Estas actividades incluyen la propagación por toda la red, el robo de datos, la instalación de malware en el punto de venta (POS) para recolectar tarjetas de crédito, la instalación de puertas traseras para un mayor acceso o la implementación de ransomware.

El uso de los servicios de escritorio remoto de Windows para violar redes es tan generalizado que el FBI ha declarado que RDP es responsable del 70-80% de todas las violaciones de red que conducen a ataques de ransomware.

Si bien todos los grupos de ransomware utilizan RDP hasta cierto punto, se sabe que un grupo de ransomware conocido como Dharma utiliza predominantemente el escritorio remoto para afianzarse en las redes corporativas.

UAS, el mercado más grande de credenciales RDP

UAS, o 'Ultimate Anonymity Services', es un mercado que vende credenciales de inicio de sesión de Windows Remote Desktop, números de seguridad social robados y acceso a servidores proxy SOCKS.

Lo que hace que UAS se destaque es que es el mercado más grande, realiza la verificación manual de las credenciales de cuentas RDP vendidas, ofrece soporte al cliente y brinda consejos sobre cómo retener el acceso remoto a una computadora comprometida.

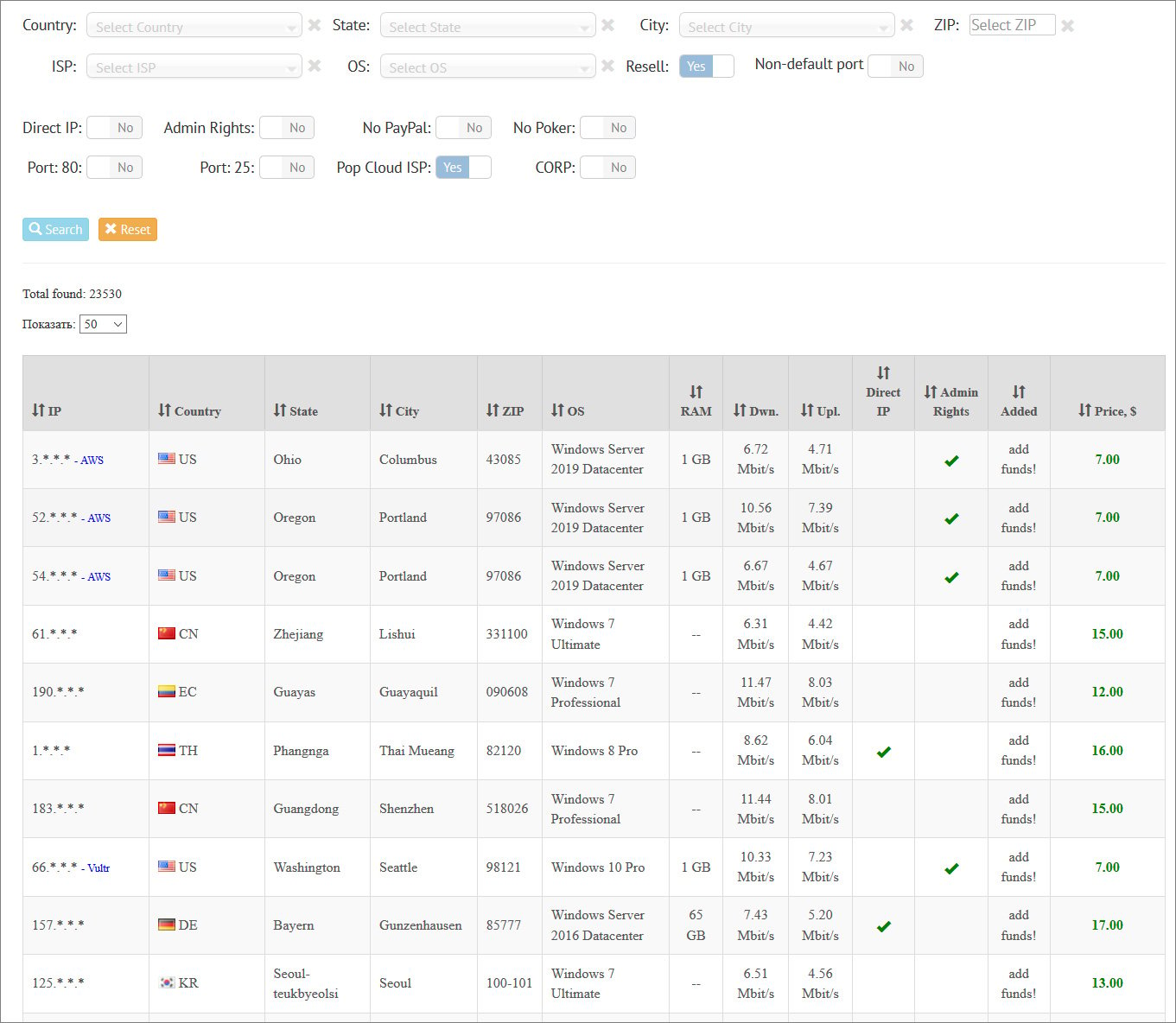

"El mercado funciona parcialmente como eBay: varios proveedores trabajan con el mercado. Tienen un lugar separado para iniciar sesión y cargar los RDP que piratearon. El sistema luego los verificará, recopilará información sobre cada uno (sistema operativo, acceso de administrador?). velocidad de Internet, CPU, memoria, etc., etc.), que se agrega a la lista ".

"La interfaz del proveedor proporciona estadísticas en tiempo real para los proveedores (qué se vendió, qué no, qué se vendió pero se solicitó un reembolso, etc.)".

"También brindan soporte si por alguna razón lo que compraste no funciona. Se toman en serio el soporte al cliente", dijo a BleepingComputer un investigador de seguridad que desea permanecer en el anonimato.

Al comprar cuentas de RDP robadas, los actores de amenazas pueden buscar dispositivos comprometidos en un país, estado, ciudad, código postal, ISP o sistema operativo en particular, lo que les permite encontrar el servidor específico que necesitan.

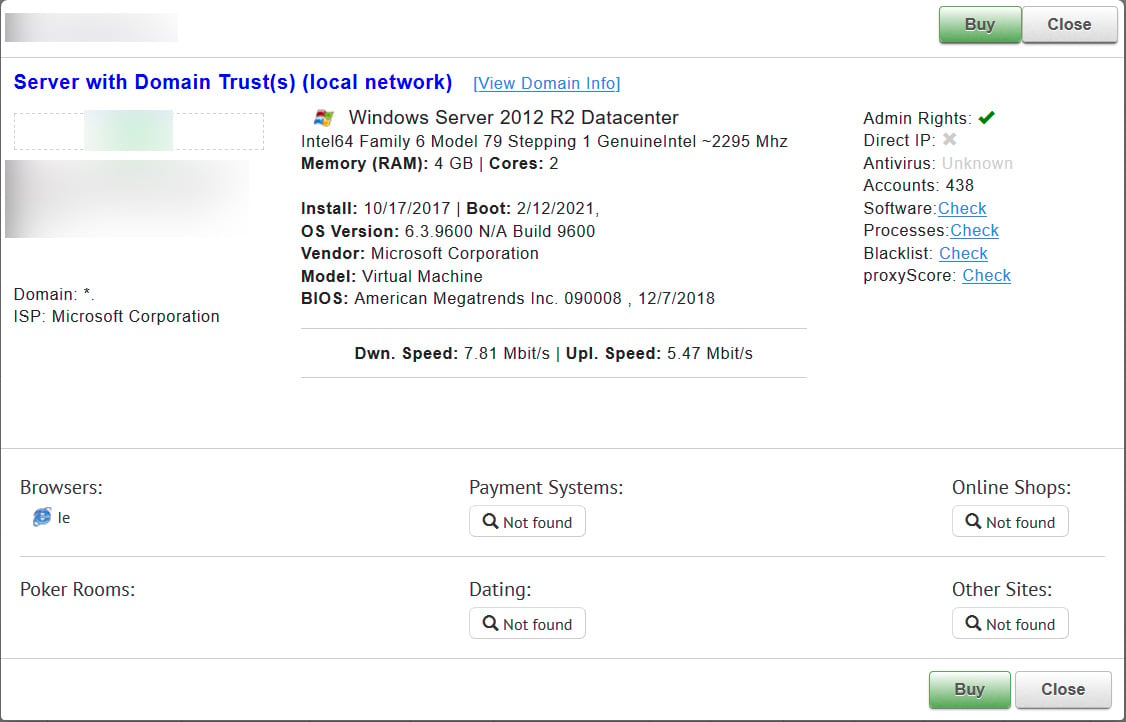

Los compradores potenciales pueden profundizar en cada servidor para ver la cantidad de cuentas de Windows, la velocidad de la conexión a Internet, el hardware del servidor y más, como se muestra a continuación.

Se le dijo a BleepingComputer que el mercado no venderá ningún servidor ubicado en Rusia o en un país de la Comunidad de Estados Independientes (CEI) y ejecuta un script que elimina automáticamente los que se encuentran.

Incluso con este filtrado de servidores, UAS está vendiendo actualmente 23.706 credenciales RDP masivas.

Supervisión secreta del mercado de UAS

Desde diciembre de 2018, un grupo de investigadores de seguridad ha tenido acceso secreto a la base de datos para el mercado de UAS y ha estado recopilando discretamente las credenciales RDP vendidas durante casi tres años.

Durante este período de tiempo, los investigadores han recopilado las direcciones IP, los nombres de usuario y las contraseñas de 1.379.609 cuentas de RDP que se han vendido en UAS desde finales de 2018.

Esta base de datos se había compartido con Vitali Kremez de Advanced Intel , quien también compartió una copia redactada con BleepingComputer para su revisión.

Si bien no enumeraremos ninguna de las empresas que se encuentran en la base de datos, podemos decir que los servidores RDP enumerados son de todo el mundo, incluidas agencias gubernamentales de sesenta y tres países, siendo Brasil, India y Estados Unidos los Top tres.

También hay servidores RDP para muchas empresas conocidas y de alto perfil, con muchos servidores de la industria de la salud.

Además, BleepingComputer ha encontrado muchos servidores RDP en la base de datos que pertenecen a organizaciones que se sabe que han sufrido ataques de ransomware en los últimos dos años.

Después de analizar los 1.3 millones de cuentas en la base de datos, BleepingComputer ha extraído algunos datos interesantes que deberían ser útiles para todos los usuarios de computadoras y administradores de red:

- Los cinco nombres de inicio de sesión principales que se encuentran en los servidores RDP vendidos son ' Administrador ', ' Administrador ', ' Usuario ', ' prueba ' y ' escáner '.

- Las cinco principales contraseñas utilizadas por los servidores RDP son ' 123456 ', ' 123 ', ' P @ ssw0rd ', ' 1234 ' y ' Password1 '.

- Los cinco países principales representados en la base de datos son Estados Unidos , China , Brasil , Alemania , India y Reino Unido .

Las estadísticas más completas se encuentran al final del artículo.

RDPwned: comprobar si su RDP está comprometido

Vitali Kremez ha lanzado un nuevo servicio llamado RDPwned que permite a las empresas y a sus administradores comprobar si sus servidores figuran en la base de datos.

"El mercado está vinculado a una serie de casos de ransomware y violaciones de alto perfil en todo el mundo. Se sabe que varios grupos de ransomware compran el acceso inicial en UAS. Este tesoro de datos del espacio del adversario proporciona una lente al ecosistema del ciberdelito, y confirman que las frutas que están al alcance de la mano, como las contraseñas deficientes, y el RDP expuesto a Internet, siguen siendo una de las principales causas de infracciones ".

"RDPwned también ayudará a esclarecer las antiguas brechas para las que nunca descubrieron el acceso inicial. Para otros, les dará la oportunidad de resolver el problema de seguridad antes de que se convierta en una violación", dijo Kremez a BleepingComputer.

Para utilizar el servicio, Kremez le dijo a BleepingComputer que las empresas tendrían que enviar la información de contacto de un ejecutivo o administrador de la empresa, que Advanced Intel examinará.

Una vez que se verifique la identidad del usuario, Advanced Intel confirmará si los servidores de su empresa están listados en RDPwned.

Los visitantes pueden realizar esta búsqueda a través de DNS inversos, direcciones IP y nombres de dominio.

Más estadísticas

A continuación, se muestran estadísticas adicionales que muestran los 20 nombres de inicio de sesión principales, las 20 contraseñas principales y los 10 países principales que se encuentran en los 1.3 millones de servidores RDP que UAS ha incluido en el mercado.

Los 20 principales nombres de inicio de sesión

| Nombre de inicio de sesión usado | Cuentas totales |

| Administrador | 303,702 |

| Administración | 59,034 |

| Usuario | 45,096 |

| prueba | 30,702 |

| escáner | 20,876 |

| escanear | 16.087 |

| Huésped | 12,923 |

| IME_ADMIN | 9,955 |

| usuario1 | 8.631 |

| Administrador | 8,612 |

| Comerciante | 8.608 |

| postgres | 5.853 |

| IME_USER | 5.667 |

| Usuario | 5.236 |

| usuario2 | 4.055 |

| Passv | 3.989 |

| testuser | 3.969 |

| test1 | 3.888 |

| servidor | 3,754 |

| estudiante | 3,592 |

| recepción | 3.482 |

| respaldo | 3.356 |

| openpgsvc | 3.339 |

| info | 3,156 |

| VPN | 3,139 |

20 principales contraseñas

| Contraseña usada | Cuentas totales |

| 123456 | 71.639 |

| 123 | 50,449 |

| P @ ssw0rd | 47.139 |

| 1234 | 34,825 |

| Contraseña1 | 27,007 |

| 1 | 24,955 |

| contraseña | 19.148 |

| 12345 | 16,522 |

| administración | 15.587 |

| ffff-ffc0M456x (ver nota) | 15,114 |

| Admin @ 123 | 13,572 |

| Usuario | 13,437 |

| escáner | 13.193 |

| escanear | 10,409 |

| prueba | 10.169 |

| Aa123456 | 9.399 |

| Contraseña123 | 8.756 |

| 12345678 | 8,647 |

| Admin123 | 8.214 |

| Passw0rd | 7.817 |

| admin, .123! @ # $% ^ | 7.027 |

| 1qaz @ WSX | 6.248 |

| Bienvenido1 | 5.962 |

| P @ ssword64 | 5.522 |

| abc @ 123 | 4.958 |

Nota: La contraseña 'ffff-ffc0M456x' parece ser una contraseña predeterminada configurada por el programa de instalación de MailEnable para acceso remoto. Se aconseja a los usuarios que cambien esta contraseña por otra.

10 países principales

| País | Cuentas totales |

| Estados Unidos | 299,529 |

| porcelana | 201,847 |

| Brasil | 119,959 |

| Alemania | 56,225 |

| India | 41.588 |

| Reino Unido | 37,810 |

| Francia | 32,738 |

| España | 30,312 |

| Canadá | 27,347 |

| Hong Kong | 24,804 |

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios