Se han identificado un total de 158 problemas de privacidad y seguridad en 58 aplicaciones de stalkware de Android de varios proveedores que podrían permitir a un actor malintencionado tomar el control del dispositivo de una víctima, secuestrar la cuenta de un acosador, interceptar datos, lograr la ejecución remota de código e incluso enmarcar el víctima mediante la carga de pruebas fabricadas.

Los nuevos hallazgos, que provienen de un análisis de 86 aplicaciones de stalkerware para la plataforma Android realizado por la firma eslovaca de ciberseguridad ESET, resaltan las consecuencias no deseadas de una práctica que no solo es poco ética, sino que en el proceso también podría exponer información privada e íntima de las víctimas y dejarlos en riesgo de ataques cibernéticos y fraudes.

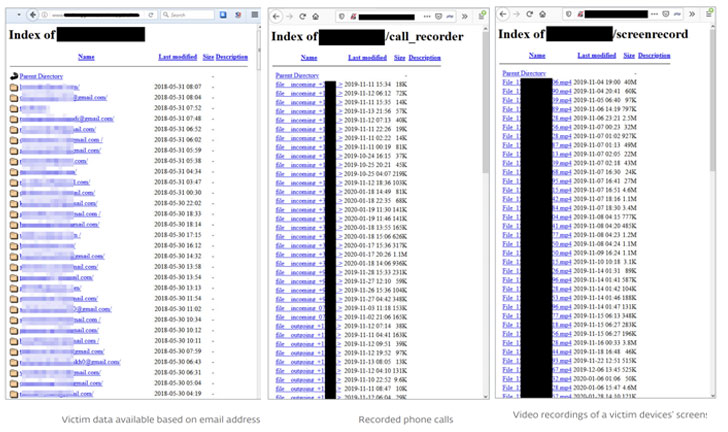

"Desde que podría haber una estrecha relación entre el acosador y la víctima, la información privada del acosador también podría estar expuesto," ESET investigador Lukas Stefanko dijo en un lunes relato. "Durante nuestra investigación, identificamos que algunos stalkerware mantienen información sobre los acosadores que usan la aplicación y recopilaron los datos de sus víctimas en un servidor, incluso después de que los acosadores solicitaron la eliminación de los datos".

Hasta la fecha, solo seis proveedores han solucionado los problemas que se identificaron en sus aplicaciones. 44 proveedores optaron por no reconocer las divulgaciones, mientras que otros siete afirmaron que tienen la intención de abordar las fallas en una próxima actualización. "Un proveedor decidió no solucionar los problemas informados", dijo Stefanko.

Stalkerware, también llamado spouseware o spyware, se refiere a software invasivo que permite a las personas monitorear de forma remota las actividades en el dispositivo de otro usuario sin el consentimiento de la persona con el objetivo de facilitar la vigilancia, el acoso, el abuso, el acecho y la violencia de la pareja íntima.

Según los datos de telemetría recopilados por ESET, la detección de software espía de Android aumentó en un 48% en 2020 en comparación con 2019, que experimentó un aumento de cinco veces en las detecciones de stalkerware desde 2018. Aunque Google impuso restricciones a la publicidad de software espía y tecnología de vigilancia, stalkerware Los proveedores han logrado sortear tales defensas haciéndose pasar por aplicaciones de seguridad para niños, empleados o mujeres.

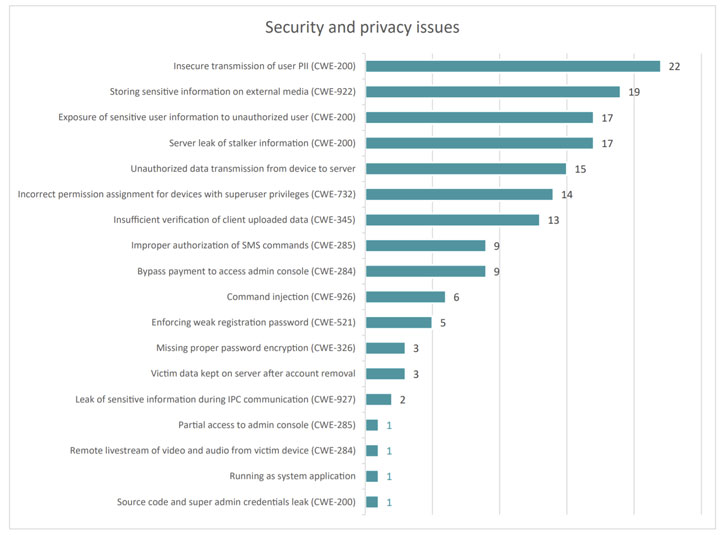

Entre los problemas más frecuentes descubiertos se encuentran los siguientes:

- Las aplicaciones de nueve proveedores diferentes se basan en un software espía de Android de código abierto llamado Droid-Watcher, y un proveedor usa una carga útil de Metasploit como aplicación de monitoreo.

- Algunas aplicaciones tienen claves de licencia codificadas en texto sin cifrar, lo que permite el robo fácil de software. Otras aplicaciones analizadas por ESET desactivan las notificaciones y Google Play Protect para debilitar intencionalmente la seguridad del dispositivo.

- 22 aplicaciones transmiten información de identificación personal de los usuarios a través de una conexión no cifrada al servidor de stalkerware, lo que permite que un adversario en la misma red organice un ataque de intermediario y cambie los datos transmitidos.

- 19 aplicaciones almacenan información confidencial, como registros de pulsaciones de teclas, fotos, llamadas telefónicas grabadas y audio, eventos del calendario, historial del navegador, listas de contactos, en medios externos. Esto podría permitir que cualquier aplicación de terceros con acceso a almacenamiento externo lea estos archivos sin permiso adicional.

- 17 aplicaciones exponen la información del usuario almacenada en los servidores a usuarios no autorizados sin requerir ninguna autenticación, lo que otorga al atacante acceso completo a registros de llamadas, fotos, direcciones de correo electrónico, registros de IP, números IMEI, números de teléfono, mensajes de Facebook y WhatsApp y ubicaciones de GPS.

- 17 aplicaciones filtran información del cliente a través de sus servidores, lo que permite que la víctima recupere información sobre el acosador utilizando el número IMEI del dispositivo y crea una "oportunidad para utilizar la fuerza bruta de identificación del dispositivo y descargar todos los clientes de stalkerware".

- 15 aplicaciones transmiten datos no autorizados desde un dispositivo a los servidores inmediatamente después de la instalación e incluso antes de que el acosador se registre y configure una cuenta.

- 13 aplicaciones tienen protecciones de verificación insuficientes para los datos cargados desde un teléfono de la víctima, y las aplicaciones dependen únicamente de los números IMEI para identificar el dispositivo durante las comunicaciones.

El último problema también es preocupante, ya que un atacante puede aprovecharlo para interceptar y falsificar datos. "Con el permiso apropiado, esos identificadores pueden ser extraídos fácilmente por otras aplicaciones instaladas en un dispositivo y luego pueden usarse para cargar mensajes de texto, fotos y llamadas telefónicas fabricados, y otros datos ficticios al servidor, para enmarcar a las víctimas o mejorar sus vidas. difícil ", dijo Stefanko.

Fuente: https://thehackernews.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios