La operación de ransomware MountLocker ahora usa las API empresariales de Windows Active Directory para atravesar redes. MountLocker comenzó a operar en julio de 2020 como Ransomware-as-a-Service (RaaS) donde los desarrolladores están a cargo de programar el software de ransomware y el sitio de pago, y los afiliados son reclutados para piratear negocios y cifrar sus dispositivos.

Como parte de este acuerdo, el equipo central de MountLocker recibe una pequeña parte del 20-30% del pago de un rescate, mientras que el afiliado recibe el resto.

En marzo de 2021, surgió un nuevo grupo de ransomware grupal llamado 'Astro Locker' que comenzó a usar una versión personalizada del ransomware MountLocker con notas de rescate que apuntaban a sus propios sitios de pago y filtración de datos.

"No es un cambio de marca, probablemente podamos definirlo como una alianza", dijo Astro Locker a BleepingComputer cuando le preguntamos sobre su conexión con MountLocker.

Finalmente, en mayo de 2021, surgió un tercer grupo llamado 'XingLocker' que también usa un ejecutable de ransomware MountLocker personalizado.

MountLocker se abre camino a otros dispositivos

Esta semana, MalwareHunterTeam compartió una muestra de lo que se creía que era un nuevo ejecutable de MountLocker que contiene una nueva función de gusano que le permite propagarse y cifrarse a otros dispositivos en la red.

Después de instalar la muestra, BleepingComputer confirmó que era una muestra personalizada para el equipo de XingLocker.

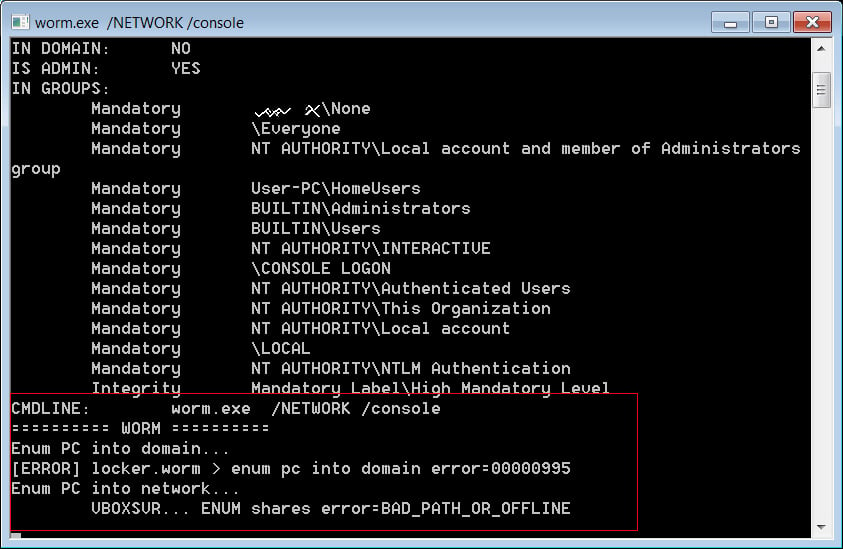

Un breve análisis de BleepingComputer determinó que podría habilitar la función de gusano ejecutando la muestra de malware con el argumento de línea de comandos / NETWORK. Como esta función requiere un dominio de Windows, nuestras pruebas fallaron rápidamente, como se muestra a continuación.

Después de compartir la muestra con Vitali Kremez , CEO de Advanced Intel , se descubrió que MountLocker ahora usa la API de interfaces de servicio de Active Directory de Windows como parte de su función de gusano.

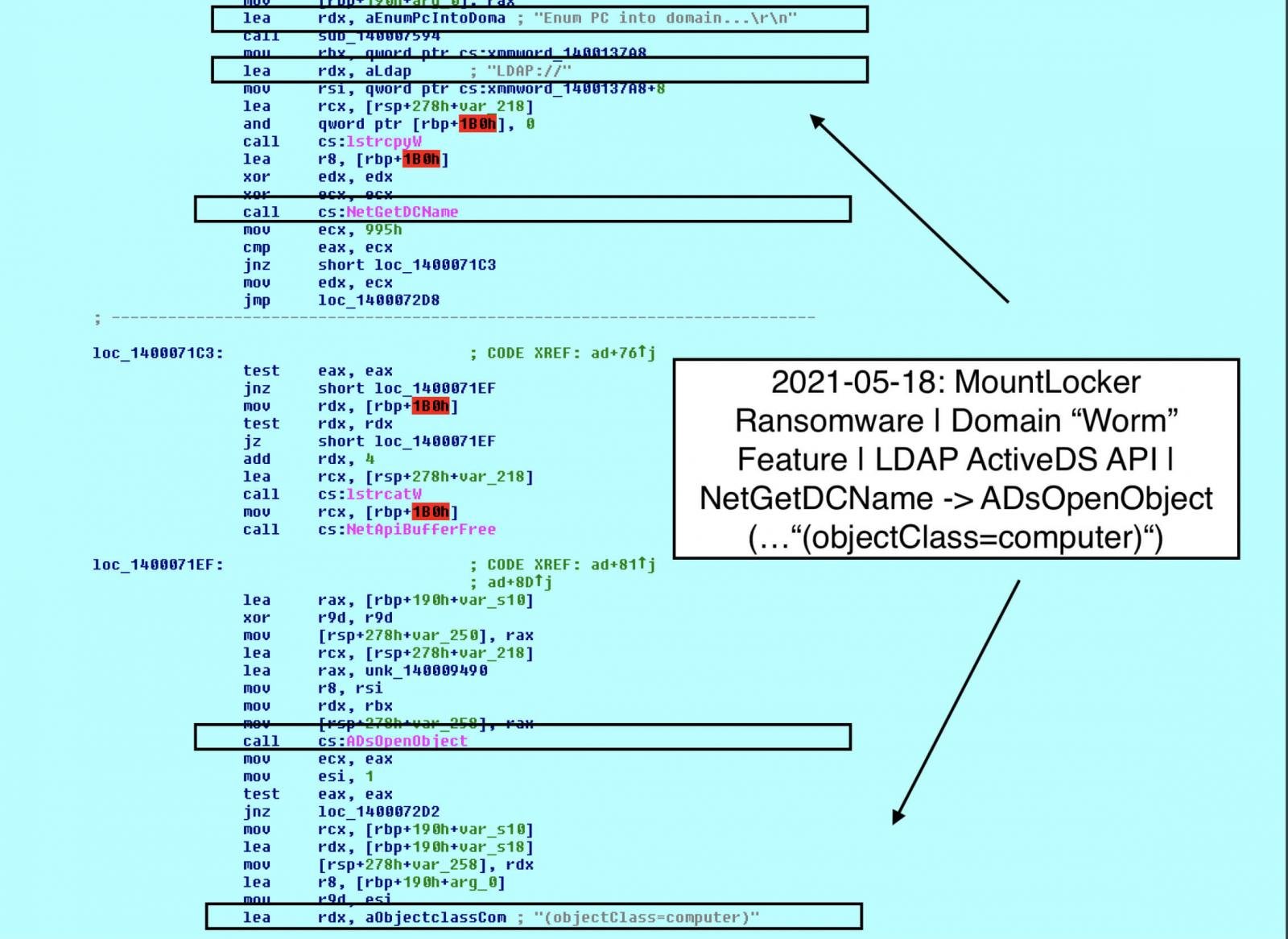

El ransomware primero usa la función NetGetDCName () para recuperar el nombre del controlador de dominio. Luego, realiza consultas LDAP contra los ADS del controlador de dominio utilizando la función ADsOpenObject () con las credenciales pasadas en la línea de comando.

Una vez que se conecta a los servicios de Active Directory, iterará sobre la base de datos para los objetos de 'objectclass = computer', como se muestra en la imagen de arriba.

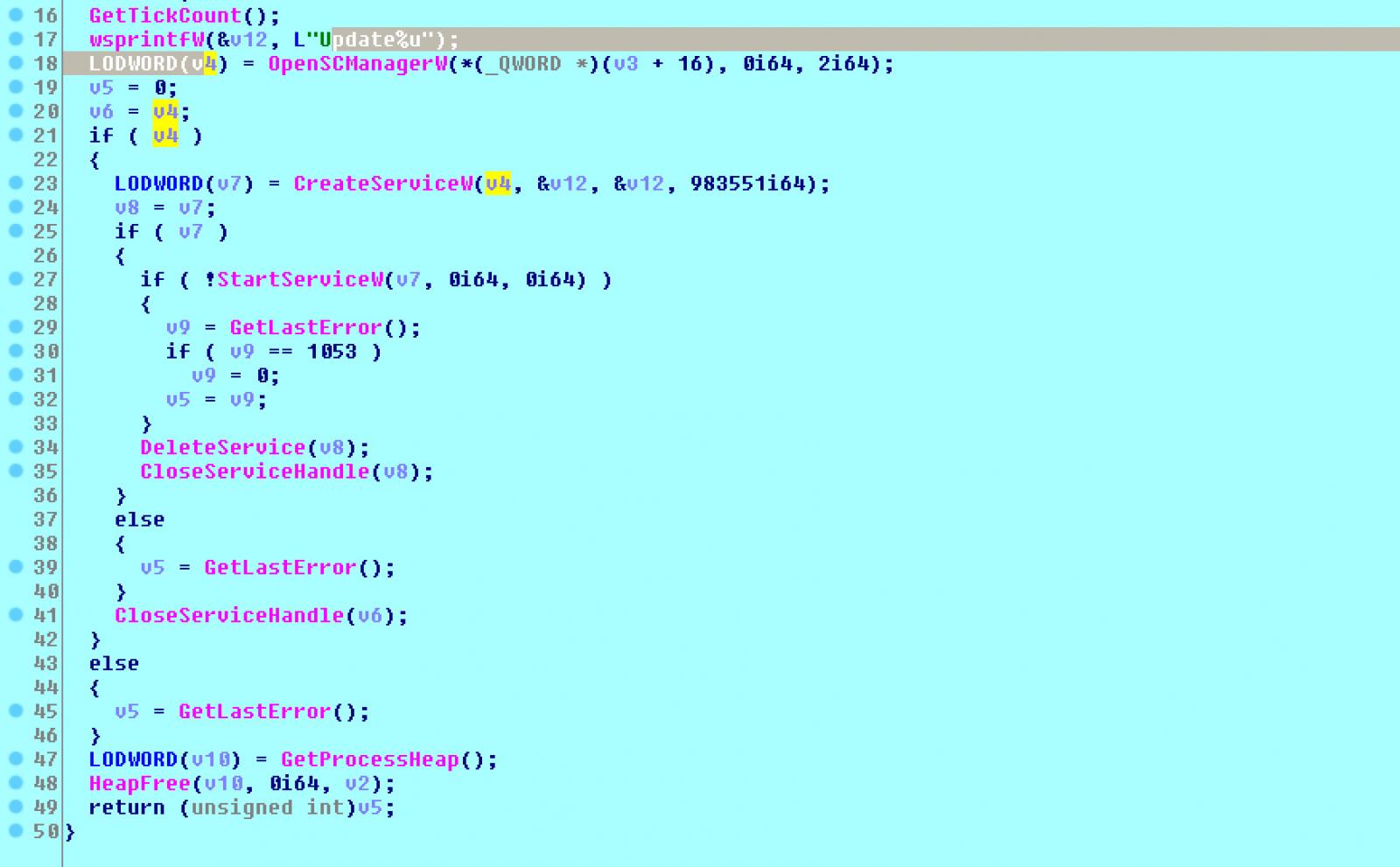

Para cada objeto que encuentre, MountLocker intentará copiar el ejecutable del ransomware en la carpeta '\ C $ \ ProgramData' del dispositivo remoto.

El ransomware creará de forma remota un servicio de Windows que carga el ejecutable para que pueda proceder a cifrar el dispositivo.

Con esta API, el ransomware puede encontrar todos los dispositivos que forman parte del dominio de Windows comprometido y cifrarlos con credenciales de dominio robadas.

"Muchos entornos corporativos se basan en complejos bosques de directorio activo y computadoras en ese momento. Ahora MountLocker es el primer ransomware conocido que aprovecha una visión arquitectónica corporativa única para el beneficio de identificar objetivos adicionales para la operación de cifrado fuera de la red normal y compartir el escaneo", dijo Kremez. BleepingComputer en una conversación sobre el malware.

"Este es el cambio cuántico de la profesionalización del desarrollo de ransomware para la explotación de redes corporativas".

Como los administradores de red de Windows suelen utilizar esta API, Kremez cree que el actor de amenazas que agregó este código probablemente tenga cierta experiencia en la administración de dominios de Windows ".

Si bien esta API se ha visto en otro malware, como TrickBot , este puede ser el primer "ransomware corporativo para profesionales" en utilizar estas API para realizar un reconocimiento integrado y propagarse a otros dispositivos.

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios