Expertos en ciberseguridad reportan que un grupo de hacking ha desarrollado un complejo rootkit para realizar tareas de backdoor en los sistemas Windows. Como recordará, un rootkit es una herramienta maliciosa diseñada para evadir los mecanismos de seguridad en un sistema informático para desplegar ataques posteriores.

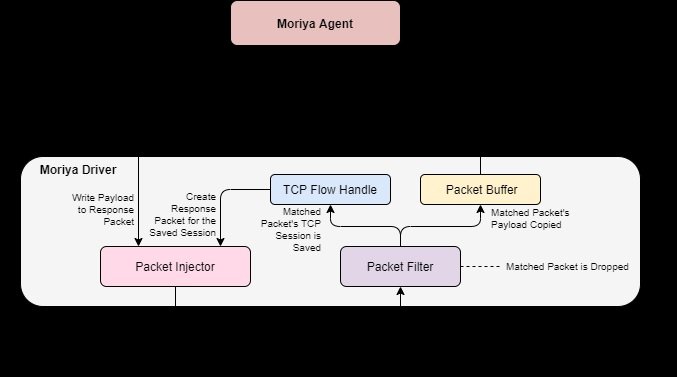

Este nuevo malware, identificado como Moriya, fue descubierto por los investigadores de Kaspersky y es descrito como un backdoor que permite a los actores de amenazas espiar el tráfico de red en los sistemas afectados y enviar comandos arbitrarios a los hosts comprometidos.

Acorde a los expertos, Moriya permite a sus operadores capturar y analizar el tráfico de red entrante desde el espacio de direcciones del kernel Windows: “Este backdoor recibe comandos de forma muy sigilosa y a través de paquetes personalizados ocultos dentro del tráfico de la red de las víctimas, sin necesidad de comunicarse con un servidor C&C.” Los investigadores mencionan que este tipo de campañas son cada vez más comunes, por lo que no es realmente extraño ver este tipo de malware en escenarios reales.

El malware habría sido implementado en las redes de al menos 10 organizaciones, lo que indica que se trata de un ataque altamente dirigido. Los atacantes emplearon sistemas comprometidos pertenecientes a entidades diplomáticas en Asia y África, accediendo a los recursos comprometidos para tomar control de sus redes y generar persistencia durante meses.

Los atacantes también desplegaron herramientas adicionales durante la etapa posterior a la explotación en los sistemas comprometidos. Al parecer, esto les permitió moverse lateralmente en la red después de buscar y encontrar nuevos hosts vulnerables en las redes de las víctimas.

Si bien los investigadores no se mostraron completamente seguros respecto a la autoría de estos ataques, otros miembros de la comunidad de la ciberseguridad señalan que las tácticas, técnicas y procedimientos empleados en esta campaña de ataque son atribuibles a cualquiera de los más notables grupos de hacking chinos.

Finalmente, Kaspersky publicó un informe más amplio sobre Moriya y sus avanzadas capacidades de hacking. Este es el segundo reporte de estas características lanzado recientemente por Kaspersky; en octubre de 2020, la firma de seguridad publicó un informe sobre UEFI, una variante de rootkit empleada en múltiples ataques contra organizaciones no gubernamentales con sede en Europa y Estados Unidos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

0 Comentarios