Los operadores de ransomware LockBit 3.0 abusan de la herramienta de línea de comandos de Windows Defender para descargar balizas Cobalt Strike en máquinas comprometidas y evitar la detección.

Vale la pena recordar que Cobalt Strike es una herramienta comercial legítima diseñada para pentesters y el equipo rojo y enfocada en la explotación y post-explotación. Desafortunadamente, durante mucho tiempo ha sido amado por piratas informáticos que van desde grupos APT gubernamentales hasta operadores de ransomware. Aunque Cobalt Strike es bastante costoso e inaccesible para los usuarios comunes, los atacantes aún encuentran formas de usarlo (por ejemplo, confiar en versiones antiguas, pirateadas y pirateadas).

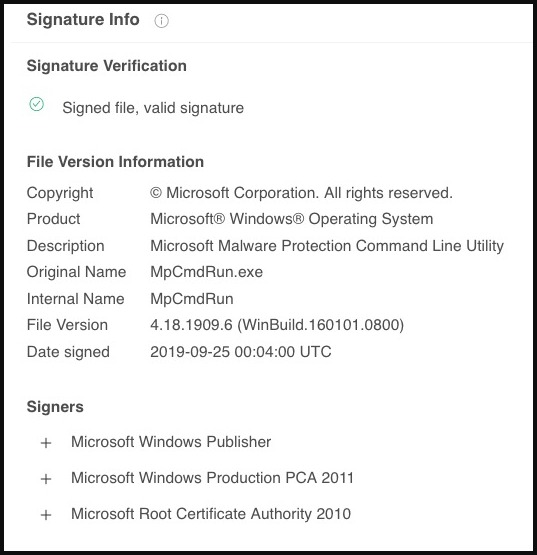

Los expertos de Sentinel Labs dicen que los atacantes ahora han comenzado a abusar de la herramienta de línea de comandos de Microsoft Defender, MpCmdRun.exe, para cargar archivos DLL maliciosos que descifran e instalan balizas Cobalt Strike en la máquina de la víctima.

En general, la carga lateral de balizas Cobalt Strike en sistemas comprometidos no es nueva para los operadores de LockBit, ya que los piratas informáticos han estado utilizando técnicas similares basadas en el abuso de las utilidades de línea de comandos de VMware durante bastante tiempo.

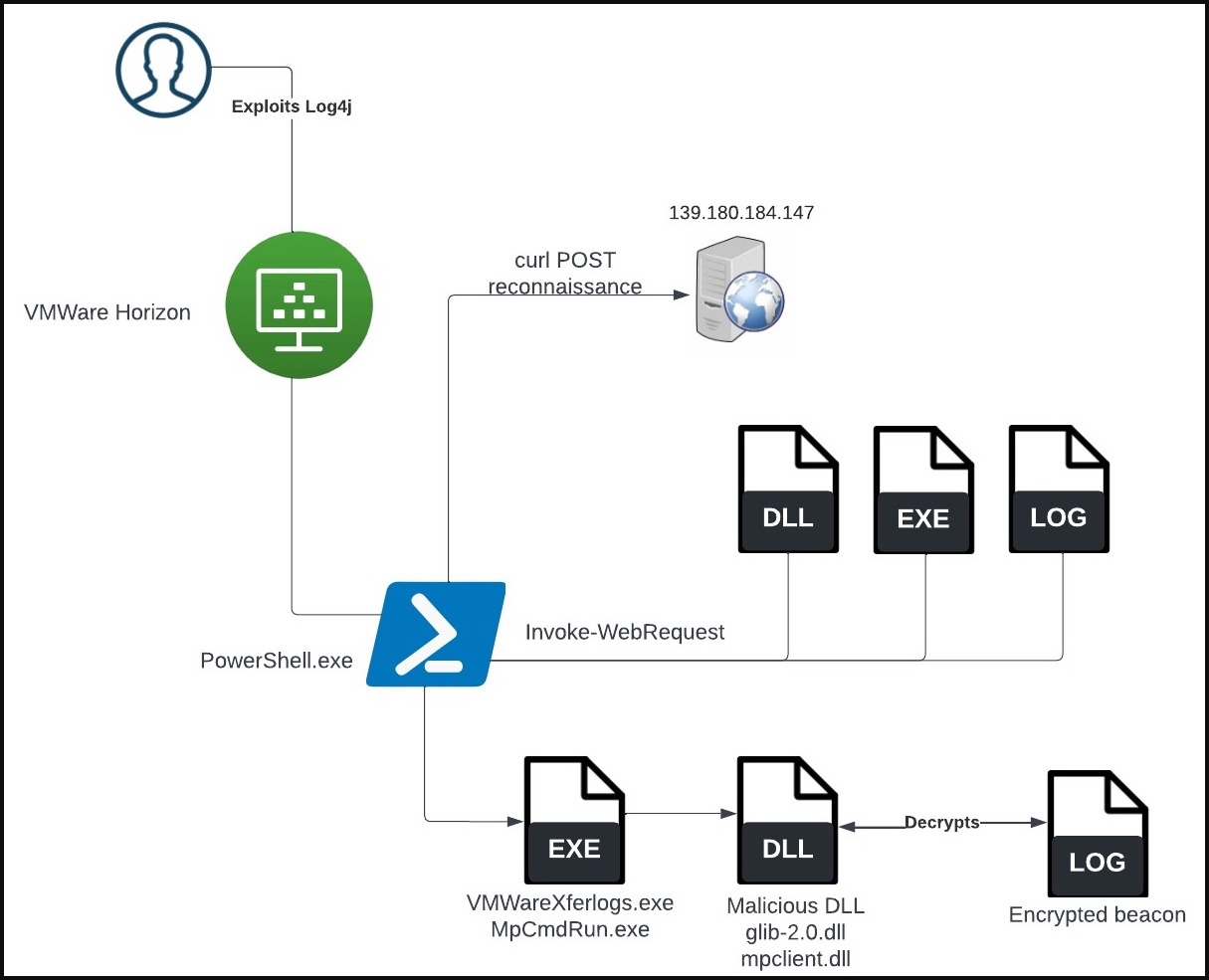

El punto inicial de compromiso, en ambos casos estudiados por los analistas de Sentinel Labs, fue la explotación de una vulnerabilidad Log4j en servidores VMWare Horizon vulnerables, lo que condujo al lanzamiento del código PowerShell. Una vez que tienen acceso al sistema de destino y los privilegios requeridos, los atacantes usan PowerShell para descargar tres archivos: una copia limpia de la utilidad CL de Windows, un archivo DLL y un archivo LOG.

MpCmdRun.exe es una utilidad de línea de comandos para ejecutar tareas de Microsoft Defender que admite comandos para buscar malware, recopilar información, reparar elementos, realizar un seguimiento de diagnóstico y más.

Por lo general, cuando se ejecuta MpCmdRun.exe, carga una DLL legítima (mpclient.dll), que es necesaria para que el programa funcione correctamente. En el caso estudiado por SentinelLabs, los atacantes crearon su propia versión maliciosa de mpclient.dll y colocaron el archivo en una ubicación que tendría prioridad al cargarlo.

Cuando se ejecuta el código del atacante, la carga útil cifrada de Cobalt Strike se carga y se descifra del archivo c0000015.log creado en una etapa temprana del ataque.

Los analistas escriben que aún no está claro por qué una de las campañas de LockBit se basa en Windows Defender en lugar del abuso habitual de VMware para descargar balizas Cobalt Strike. Es probable que esto se deba a la omisión de algunas protecciones específicas que se implementaron en respuesta a tácticas de piratas informáticos anteriores.

Fuente: https://xakep.ru/

No olvides Compartir... Siguenos en twitter: @disoftin - @fredyavila - @PaolaMRincon

0 Comentarios