Toolswatch ha publicado los resultados de su competición sobre las mejores herramientas de ciberseguridad del arsenal Black Hat para el primer trismestre de 2018. Se trata de una excelente recopilación de herramientas de seguridad informática que no te puedes perder.

Como siempre, esta elección ha sido lo más democrática posible. Es decir, las herramientas se han seleccionado de entre los más de 900 votos emitidos por internautas y expertos en hacking. Como curiosidad parece ser que unas 50 entradas estaban remitidas por scripts automáticos, por lo que han sido descartadas.

Veamos la lista con las mejores herramientas de hacking y seguridad de Toolswatch.

Lo mejor de Black Hat Arsenal 2018

1. WiPi Hunter

Diseñado para detectar actividades ilegales desarrolladas por hardware o software no autorizado en redes WiFi, como por ejemplo las “piñas wifi”.

Módulos de WiPi-Hunter

- PiSavar: detecta actividades de módulos PineAP y realiza un ataque de “desautenticación” (para puntos de acceso suplantados – Detección de actividades WiFi Pinneaple).

- PiFinger: busca trazas de piñas wireless y calcula una puntuación de seguridad WiFi.

- PiDense : monitoriza actividades de red wireless que puedan ser ilegales, como puntos de acceso falsos.

- PiKarma : detecta ataques de red realizados por el módulo Karma (AP falso). Realiza ataque de desautenticación para falsos AP.

2. Leviathan

Leviathan es un extenso kit de auditoría informática que ofrece muchas posibilidades como descubrimiento de servicios, ataques de fuerza bruta, detección de posible inyección SQL y opciones de realizar ataques con exploits personalizados.

Este kit de auditoría está pensado para realizar escaneos en serie a nivel de región o en rangos de IP amplios. Varias herramientas de seguridad opensource lo componen: masscan, ncrack, dsss. Todas pueden usarse combinadas.

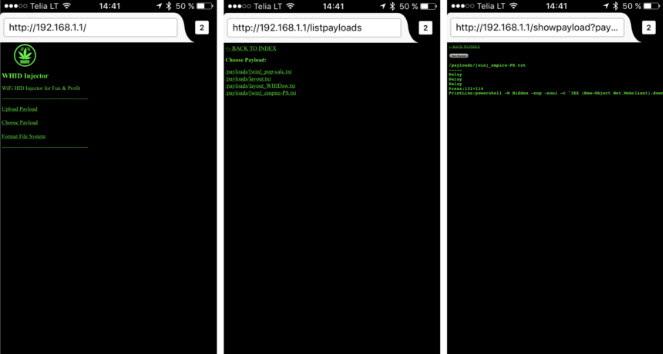

3. WHID Injector

Desde los primeros compases de los ataques HID se han publicado numerosas herramientas basadas en esta metodología, sin embargo los chicos de Offensive Security (desarrolladores del popular Kali Linux) han estado buscando un hardware barato que pudieran usar remotamente (por ejemplo mediante Bluetooth o WiFi).

Así es como WHID Injector ha visto la luz. Sus siglas se refieren a WiFi-HID injector y es algo así como un Rubberducky o Bad USB “vitaminado” y diseñado para satisfacer las necesidades de los auditores “black box” que intentan ver la red desde el punto de vista del atacante.

Está basado en Atmega 32u4 (emulación de teclado, puerto serie y ratón) y un ESP-12 (por ejemplo cliente/Punto de Acceso WiFi) y puede ser controlado fácilmente a través de una red no cableada, con opciones de saltarse las restricciones de entornos aislados de radio-frecuencias.

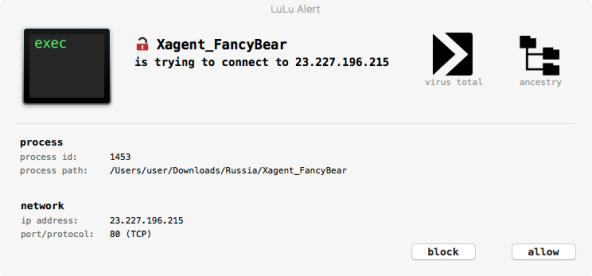

4. Lulu – firewall para MacOS

La herramienta Lulu ofrece un firewall de código libre para Mac OS que está diseñado para bloquear tráfico de red saliente, en caso de que no haya sido expresamente autorizado por el usuario.

Funciona de forma interactiva y además nos permite contrastar la identidad del proceso en cuestión contra bases de datos online como Virustotal.

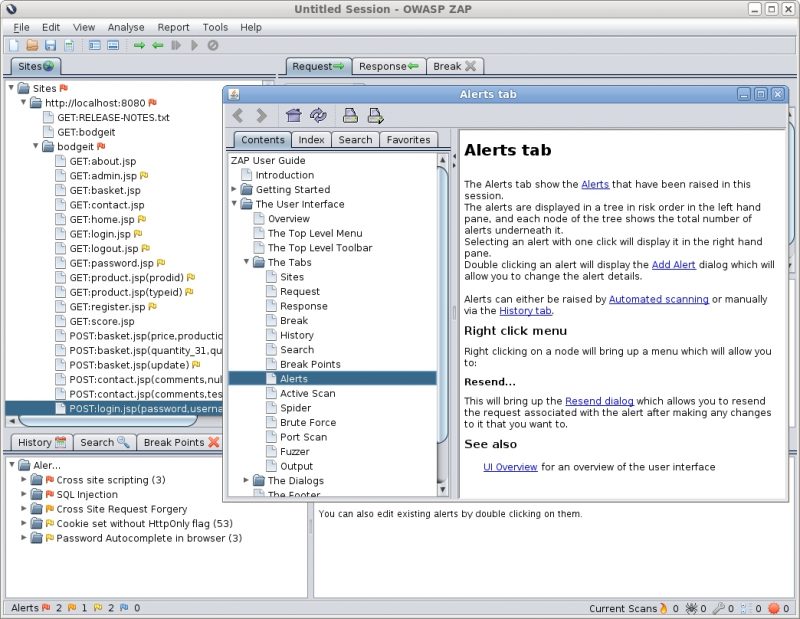

5. ZAProxy – The OWASP Zed Attack Proxy

ZAP de OWASP es una de las herramientas de seguridad informática más conocidas y con amplia trayectoria en el campo del pentesting. Miles de voluntarios de todo el mundo colaboran para mantenerlo y mejorarlo.

¿Qué ofrece ZAProxy? Puede ayudarnos a encontrar vulnerabilidades en nuestras aplicaciones web durante la fase de desarrollo de las mismas y por supuesto es también una herramienta excelente para permitir al pentester desarrollar su labor de auditoría de seguridad manual.

Detalles

Algunas de las funcionalidades incluídas son:

- Intercepción mediante servidor proxy

- Escaneo web con crawlers AJAX y tradicionales

- Escaneo automatizado

- Escaneo pasivo

- Navegación forzada

- Fuzzing

- Soporte para sockets web y lenguajes de scripting

- Soporte para plug-n-hack

Desde el mercado web de OWASP podemos descargar nuevos plugins y además su interfaz gráfica nos permite usarlo sin pérdida de tiempo durante toda la cadena de desarrollo del software.

6. Lynis – auditoría de seguridad en Linux

La herramienta Lynis es ya bien conocida por muchos en el campo de la seguridad informática. Nos permite auditar la seguridad en Linux y UNIX (por ejemplo en MacOS, BSD y cualquier “distro” Linux) y lo hace mediante un análisis en profundidad, algo que solo puede conseguirse al 100% ejecutándolo desde la propia máquina objetivo.

Otros aspectos positivos de Lynis son el hecho de ser 100% POSIX y consumir muy pocos recursos y pocas dependencias. Se puede usar para diferentes propósitos dentro de nuestra auditoria de seguridad informática.

7. Faraday

Faraday es una plataforma para gestión de vulnerabilidades que simplifica los trabajos de automatización de análisis e informes. Ofrece un entorno colaborativo en tiempo real que mejora la transparencia, velocidad y eficiencia de las auditorias en equipo.

Gracias a ella es posible conseguir mayor visibilidad y un mejor aprovechamiento de los recursos actuales, así como realiazar inversiones en ciberseguridad más inteligentes.

Gracias a ella es posible conseguir mayor visibilidad y un mejor aprovechamiento de los recursos actuales, así como realiazar inversiones en ciberseguridad más inteligentes.

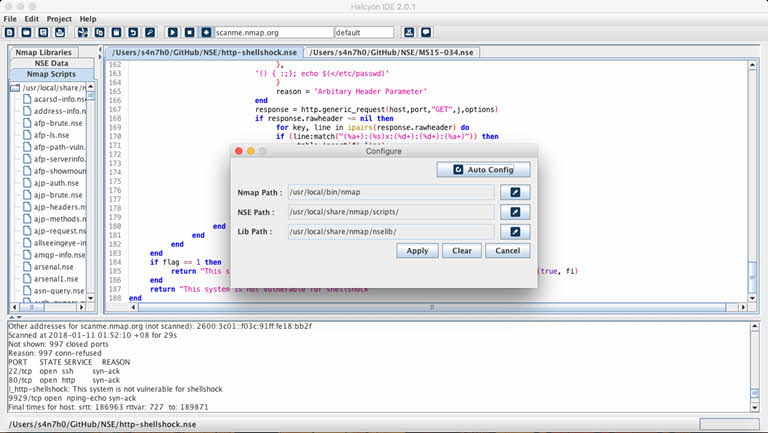

8. Halcyon IDE

El primer IDE específicamente enfocado en NSE o Nmap Script Development. La idea tras esta investigación surgió mientras se escribían scripts personalizados de Nmap para escenarios de pentesting en entornos empresariales. Hasta el momento era difícil desarrollar scripts para Nmap debido a la ausencia de un entorno de desarrollo para probar scripts en situaciones reales. además de mantener una velocidad de creación suficientemente rápida.

Halcyon es un entorno de desarrollo gratuito basado en Java, permitiéndonos disfrutar de su código inteligente, constructor de código, auto-rellenado, depurado y correción de errores y otras características que podemos encontrar en programas de este tipo.

Nos permite entender librerías Nmap y también sintaxis LUA tradicional. Códigos repetitivos como escaneadores web (crawlers), ataques de fuerza bruta y similares están disponibles de fábrica para la herramienta y de esta forma es posible ahorrar tiempo durante la creación de escenarios de prueba.

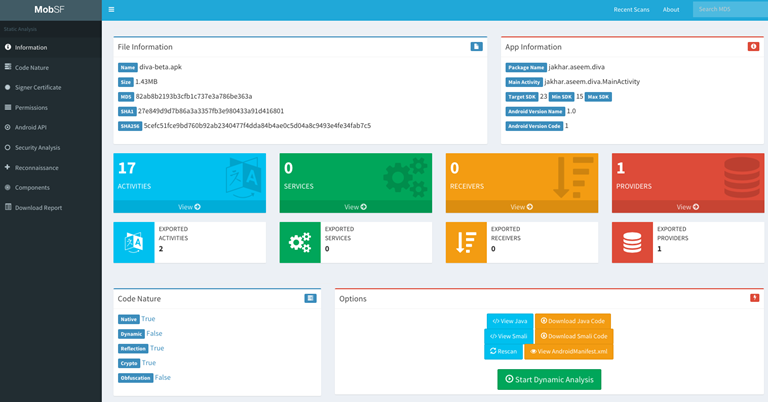

9. Mobile Security Framework (MobSF)

MobSF es una aplicación opensource “todo en uno” que nos permite realizar pentesting automatizado desde su entorno capaz de llevar a cabo análisis de vulnerabilidades estáticos o dinámicos.

Mobile Security Framework permite análisis rápidos sobre plataformas Windows, iOS y Android, soportando binarios (.apk, .ipa y .appx) y código fuente comprimido en ZIP. MobSF además permite realizar tests de intrusión sobre APIs web con su “fuzzer” y de esta forma realizar análisis sobre el objetivo, análisis de encabezados de seguridad y detectar vulnerabilidades específicas de API mobile como XXE, SSRF, Path Traversal o IDOR, entre otros.

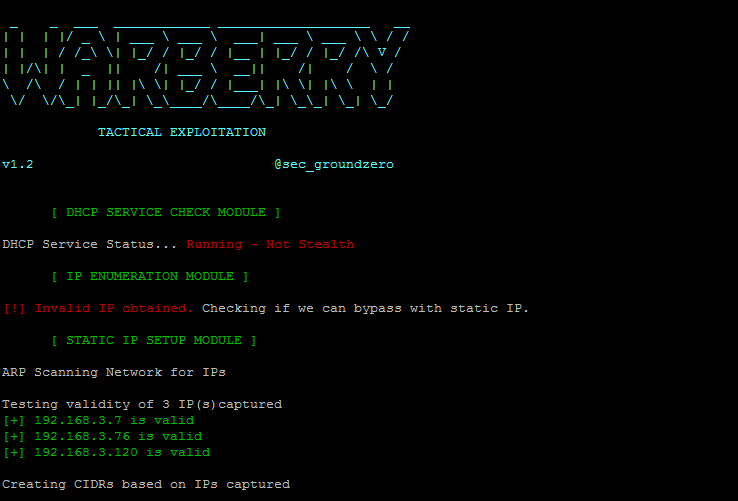

10. Warberry Pi

Una colección de herramientas de escaneo silencioso para reconocimiento de red. WarBerri Pi fue desarrollado como implante de hardware durante los escenarios de ataque donde lo que se persigue es obtener tanta información como sea posible en el menor tiempo, siendo además silencioso para no ser descubierto.

Bastará con encontrar un puerto en la red e insertarlo en él y comenzaremos nuestros análisis de la infraestructura circundante, evitando hacer demasiado “ruido” y ser detectados por las medidas de seguridad vigentes.

Seguir: @disoftin

Fuente: http://www.elprofedavid.com/

0 Comentarios