Gigabyte es mejor conocido por sus placas base, pero también fabrica otros componentes y hardware de computadora, como tarjetas gráficas, servidores de centros de datos, computadoras portátiles y monitores.

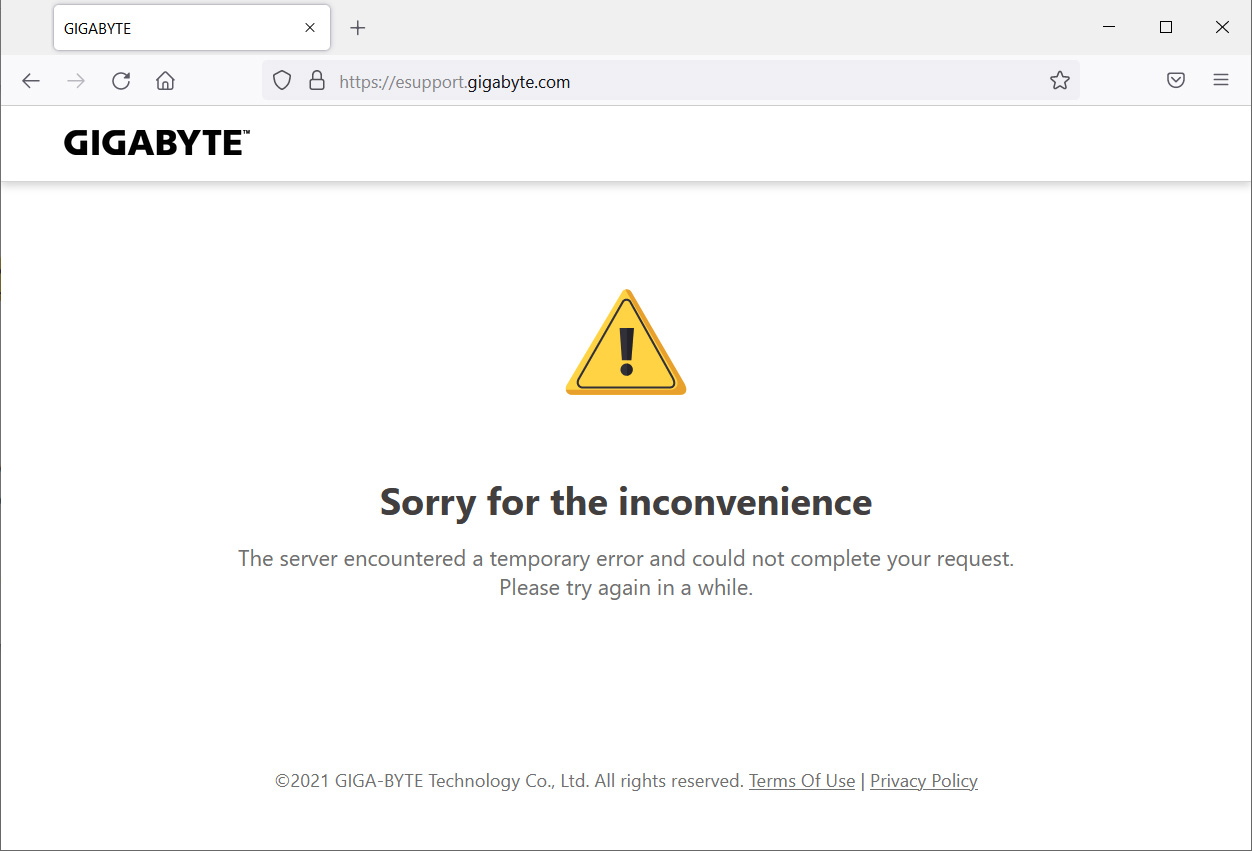

El ataque ocurrió el martes por la noche hasta el miércoles y obligó a la empresa a cerrar sus sistemas en Taiwán. El incidente también afectó a varios sitios web de la empresa, incluido su sitio de soporte y partes del sitio web taiwanés. Soporte de gigabytes caído debido a un ataque de ransomware

Soporte de gigabytes caído debido a un ataque de ransomware

Los clientes también han informado problemas para acceder a los documentos de soporte o recibir información actualizada sobre RMA, lo que probablemente se deba al ataque de ransomware.

Según el sitio de noticias chino United Daily News , Gigabyte confirmó que sufrieron un ciberataque que afectó a una pequeña cantidad de servidores.

Después de detectar la actividad anormal en su red, cerraron sus sistemas de TI y notificaron a la policía.

Si tiene información de primera mano sobre este u otros ciberataques no denunciados, puede contactarnos de manera confidencial en Signal al +16469613731 o en Wire en @ lawrenceabrams-bc.

Gigabyte sufre el ataque de ransomware RansomEXX

Si bien Gigabyte no ha declarado oficialmente qué operación de ransomware realizó el ataque, BleepingComputer se enteró de que fue realizado por la pandilla RansomEXX.

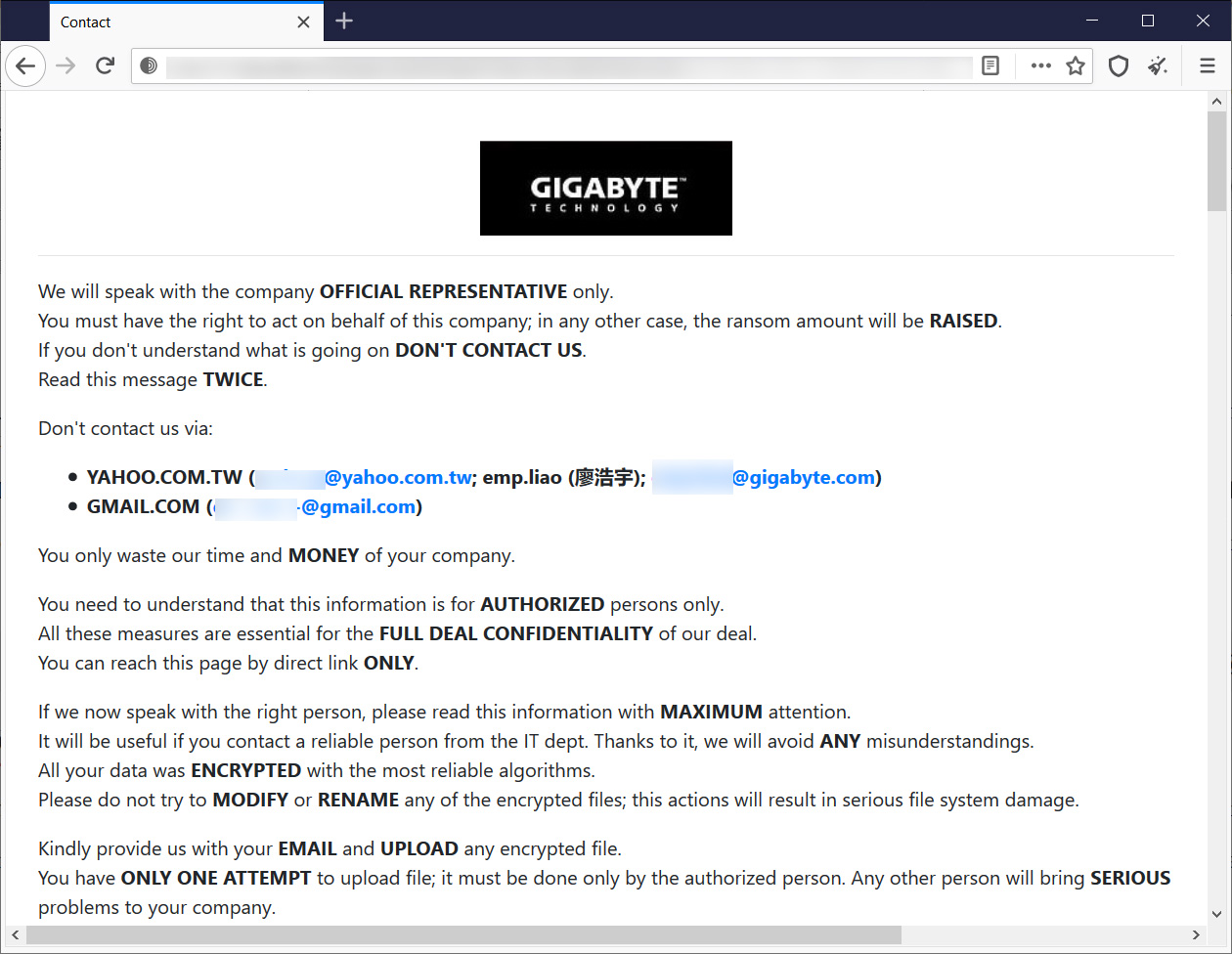

Cuando la operación RansomEXX encripta una red, crearán notas de rescate en cada dispositivo encriptado.

Estas notas de rescate contienen un enlace a una página no pública destinada a ser accesible solo para la víctima para probar el descifrado de un archivo y dejar una dirección de correo electrónico para comenzar las negociaciones del rescate.

Hoy, una fuente envió a BleepingComputer un enlace a una página de filtración de RansomEXX no pública para Gigabytes Technologies, donde los actores de amenazas afirman haber robado 112 GB de datos durante el ataque.

En una nota de rescate también vista por BleepingComputer, los actores de amenazas dicen: "¡Hola, Gigabyte (gigabyte.com)!" e incluir el mismo enlace a la página de filtración privada compartida con nosotros por nuestra fuente.

En esta página de filtración no pública, los actores de amenazas afirman haber robado 112 GB de datos de una red Gigabyte interna, así como del Repositorio Git de American Megatrends.

Hemos descargado 112 GB (120,971,743,713 bytes) de sus archivos y estamos listos para PUBLICARLO.

Muchos de ellos están bajo NDA (Intel, AMD, American Megatrends).

Fuentes de fuga: newautobom.gigabyte.intra, git.ami.com.tw y algunas otras.

En la página de filtración de datos privados, los actores de amenazas también compartieron capturas de pantalla de cuatro documentos bajo NDA robados durante el ataque.

Si bien no publicaremos las imágenes filtradas, los documentos confidenciales incluyen un documento de depuración de American Megatrends, un documento de Intel "Posibles problemas", un "Programa de actualización de la pila de SKU de Ice Lake D" y una guía de revisión de AMD.

BleepingComputer ha intentado ponerse en contacto con Gigabyte sobre el ataque, pero no ha recibido respuesta en este momento.

Lo que necesita saber sobre RansomEXX

La operación de ransomware RansomEXX comenzó originalmente con el nombre Defray en 2018, pero cambió su nombre a RansomEXX en junio de 2020 cuando se volvieron más activos.

Al igual que otras operaciones de ransomware, RansomEXX violará una red a través del Protocolo de escritorio remoto, exploits o credenciales robadas.

Una vez que obtengan acceso a la red, recolectarán más credenciales a medida que vayan ganando lentamente el control del controlador de dominio de Windows. Durante esta propagación lateral a través de la red, la banda de ransomware robará datos de dispositivos no cifrados utilizados como palanca en las extorsiones de rescate.

RansomEXX no solo se dirige a dispositivos Windows, sino que también ha creado un cifrador de Linux para cifrar máquinas virtuales que ejecutan servidores VMware ESXi.

Durante el mes pasado, la pandilla RansomEXX se ha vuelto más activa, ya que recientemente atacaron la región italiana de Lazio y la Corporación Nacional de Telecomunicación (CNT) estatal de Ecuador .

Otros ataques de alto perfil de la banda de ransomware incluyen las redes gubernamentales de Brasil , el Departamento de Transporte de Texas (TxDOT), Konica Minolta , IPG Photonics y Tyler Technologies .

0 Comentarios