Los investigadores de seguridad han ideado una forma de bloquear el vector de ataque PetitPotam recientemente revelado que permite a los piratas informáticos tomar el control de un controlador de dominio de Windows fácilmente.

El mes pasado, el investigador de seguridad GILLES Lionel reveló un nuevo método llamado PetitPotam que obliga a una máquina con Windows, incluido un controlador de dominio de Windows, a autenticarse contra el servidor de retransmisión NTLM malicioso de un actor de amenazas utilizando el Protocolo remoto del sistema de archivos de cifrado de Microsoft ( EFSRPC ).

Los actores de amenazas luego retransmitirían esta solicitud de autenticación a los Servicios de certificados de Active Directory de un dominio objetivo a través de HTTP., Donde el atacante recibiría un vale de concesión de tickets de Kerberos (TGT), lo que les permitiría asumir la identidad del controlador de dominio.

Después de que se reveló el vector, los investigadores rápidamente comenzaron a probar el método e ilustraron lo fácil que era deshacerse de las credenciales y hacerse cargo de un dominio de Windows.

Con este ataque, un actor de amenazas puede tomar el control total sobre un dominio de Windows, lo que incluye implementar nuevas políticas de grupo, scripts e implementar malware en todos los dispositivos, como el ransomware.

La semana pasada, Microsoft publicó un aviso titulado ' Mitigación de los ataques de retransmisión de NTLM en los servicios de certificados de Active Directory (AD CS) ' que explica cómo mitigar los ataques de retransmisión de NTLM.

"Para evitar ataques de retransmisión NTLM en redes con NTLM habilitado, los administradores de dominio deben asegurarse de que los servicios que permiten la autenticación NTLM utilicen protecciones como la Protección Extendida para la Autenticación (EPA) o características de firma como la firma SMB", explica el aviso de Microsoft.

"PetitPotam aprovecha los servidores donde Active Directory Certificate Services (AD CS) no está configurado con protecciones para NTLM Relay Attacks. Las mitigaciones descritas en KB5005413 * instruyen a los clientes sobre cómo proteger sus servidores AD CS de tales ataques".

Si bien las sugerencias de Microsoft pueden prevenir los ataques de retransmisión NTLM, no brindan ninguna orientación sobre el bloqueo de PetitPotam, que puede usarse como un vector para otros ataques.

"También se puede usar para diferentes ataques, como la degradación de NTLMv1 y la transmisión de la cuenta de la máquina en las computadoras donde esta cuenta de la máquina es un administrador local", dijo Lionel a BleepingComputer cuando reveló por primera vez el vector de ataque.

La respuesta de Microsoft a vulnerabilidades recientes, como PetitPotam, SeriousSAM y PrintNightmare, ha sido muy preocupante para los investigadores de seguridad que sienten que Microsoft no está haciendo lo suficiente para proteger a sus clientes.

Bloqueo de ataques PetitPotam mediante filtros NETSH

La buena noticia es que los investigadores han descubierto una forma de bloquear el vector de ataque remoto no autenticado PetitPotam utilizando filtros NETSH sin afectar la funcionalidad EFS local.

NETSH es una utilidad de línea de comandos de Windows que permite a los administradores configurar interfaces de red, agregar filtros y modificar la configuración del firewall de Windows.

Este fin de semana, Craig Kirby compartió un filtro NETSH RPC que bloquea el acceso remoto a la API MS-EFSRPC, bloqueando efectivamente el vector de ataque PetitPotam no autenticado.

Según el investigador de seguridad Benjamin Delpy , puede usar este filtro copiando el siguiente contenido en un archivo llamado 'block_efsr.txt' y guardándolo en su escritorio.

rpc

filter

add rule layer=um actiontype=block

add condition field=if_uuid matchtype=equal data=c681d488-d850-11d0-8c52-00c04fd90f7e

add filter

add rule layer=um actiontype=block

add condition field=if_uuid matchtype=equal data=df1941c5-fe89-4e79-bf10-463657acf44d

add filter

quitAhora abra un símbolo del sistema elevado y escriba el siguiente comando para importar el filtro usando NETSH.

netsh -f %userprofile%\desktop\block_efsr.txtPuede verificar que los filtros se hayan agregado ejecutando el siguiente comando:

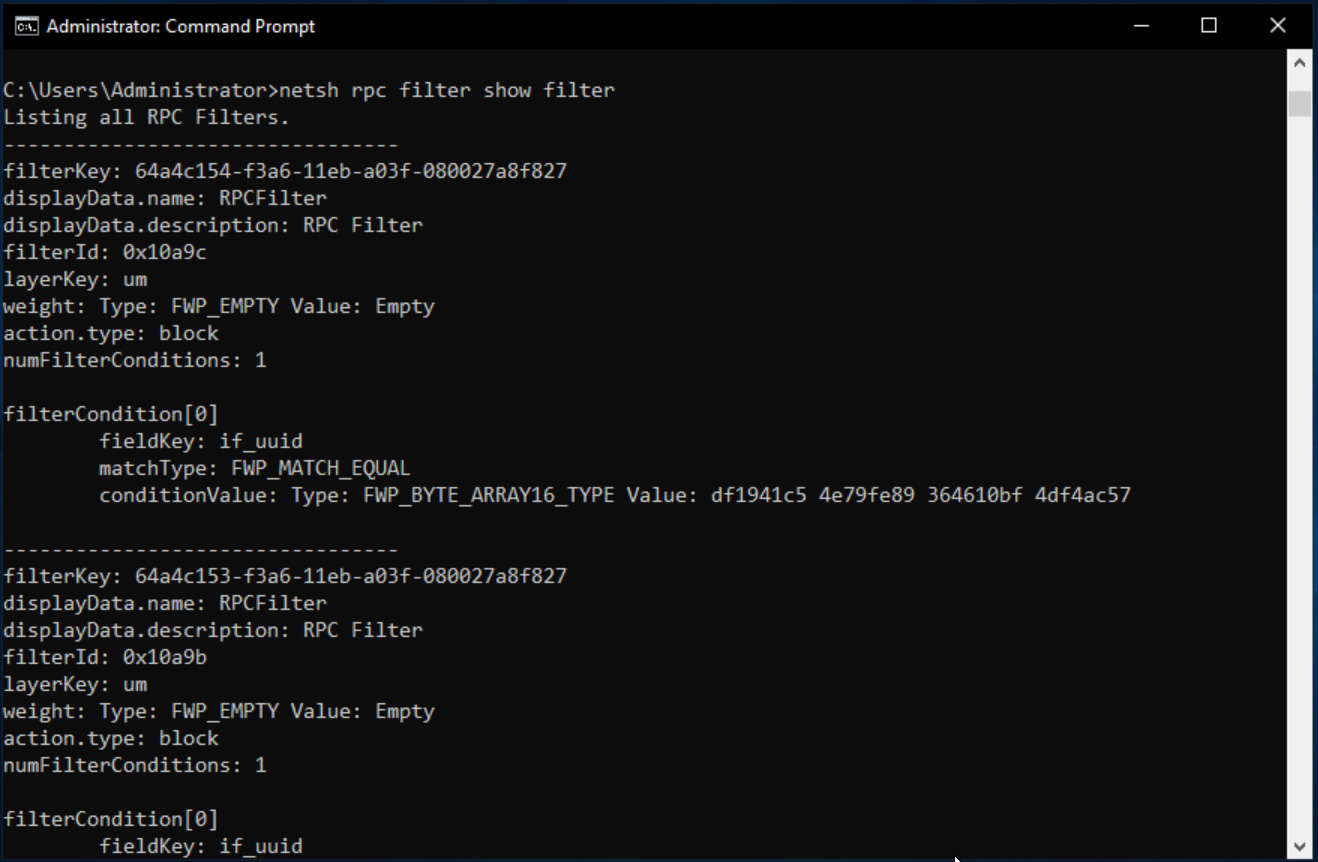

netsh rpc filter show filterDespués de ejecutar el comando, netsh debería mostrar dos filtros, uno para c681d488-d850-11d0-8c52-00c04fd90f7e y otro para df1941c5-fe89-4e79-bf10-463657acf44d, como se muestra a continuación.

Si Microsoft alguna vez corrige la API para evitar este vector, puede eliminar los filtros con el siguiente comando:

netsh rpc filter delete filter filterkey=[key]La clave de filtro se puede encontrar al mostrar la lista de filtros configurados como se describe arriba.

Fuente: https://www.bleepingcomputer.com/

No olvides Compartir...

Siguenos en twitter: @disoftin - @fredyavila

0 Comentarios